In questo articolo vediamo come configurare un router Mikrotik che svolgerà la funzione di server OpenVPN Server.

IMPORTANTE: La data sul router deve rientrare nell’intervallo del periodo di validità dei certificati installati. Per evitare problemi di verifica del certificato, abilitare la sincronizzazione NTP sul router Mikrotik

Premessa

- è necessario disporre di un IP Pubblico statico o dinamico

- nel caso di IP Pubblico dinamico deve esserci un servizio DDNS configurato e funzionante(scopri come fare by foisfabio.it)

Contenuti

Dispositivi utilizzati

- Mikrotik hap AX3 con RouterOS 7.14

- PC Windows come client OpenVPN

Diagramma di rete

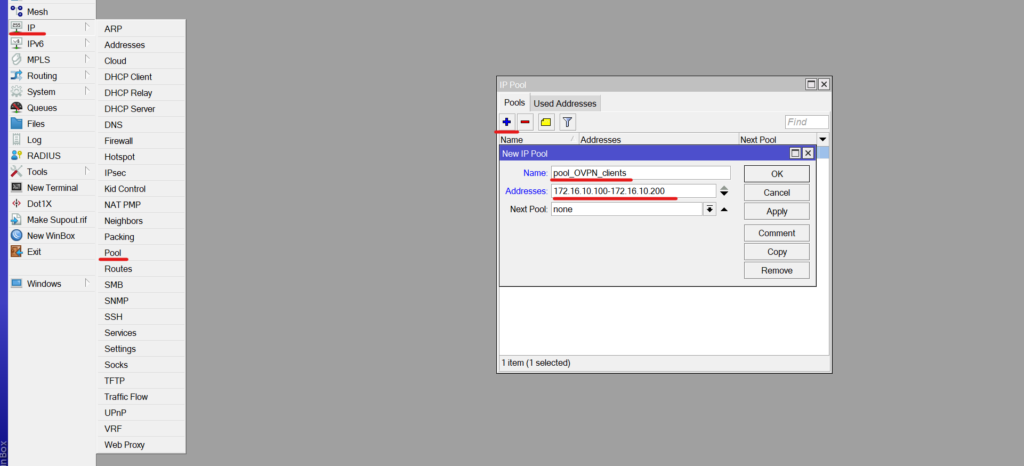

Creazione pool di indirizzi per i client OpenVPN

Creiamo un pool di indirizzi IP con una network non utilizzata che servirà per assegnare gli indirizzi IP ai nostri client OpenVPN

Andiamo in IP –> Pool e cliccare su “+” ed impostiamo un range di indirizzi IP da usare

- Name: pool_OVPN_clients

- Addressess: 172.16.10.100-172.16.10.200

- Apply e poi OK

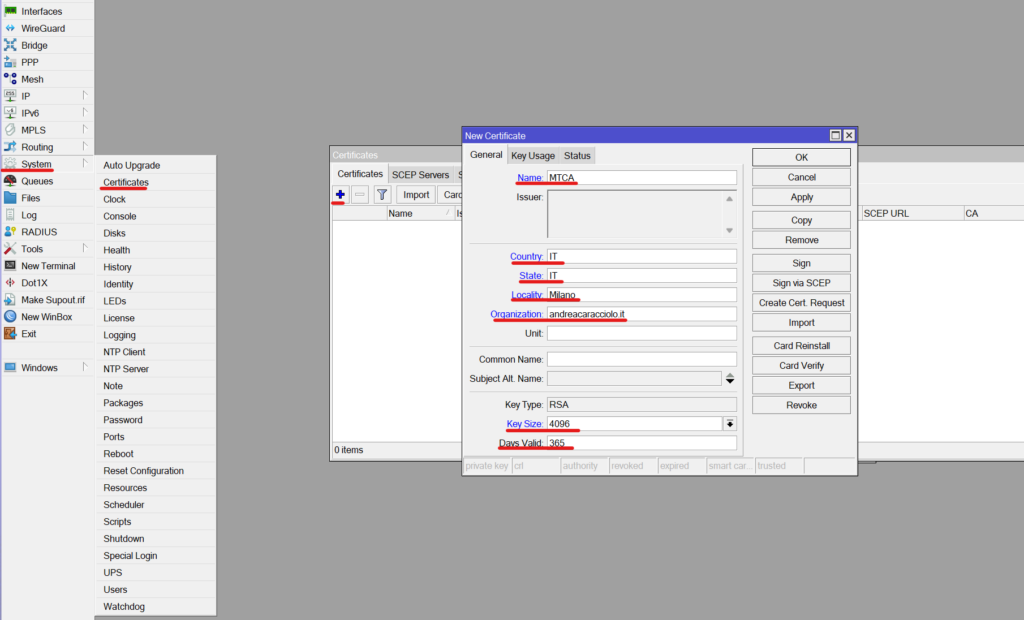

Creazione e firma dei certificati

Certificate Autority OpenVPN Server

Andiamo in System –> Certificates e cliccare su “+”

Nella sezione General compilare i campi seguenti:

- Name: MTCA

- Country: IT

- State: IT

- Locality: Milano

- Organization: andreacaracciolo.it

- Key size: 4096

- Days Valid: 365

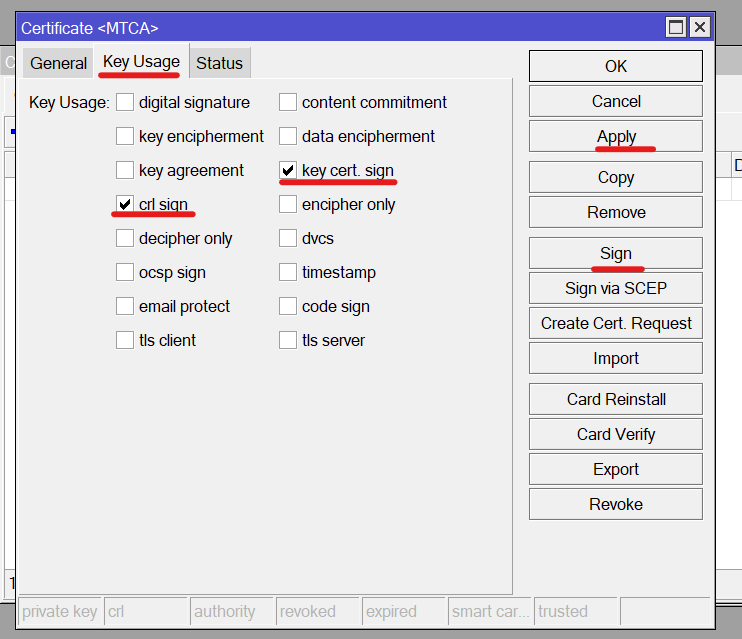

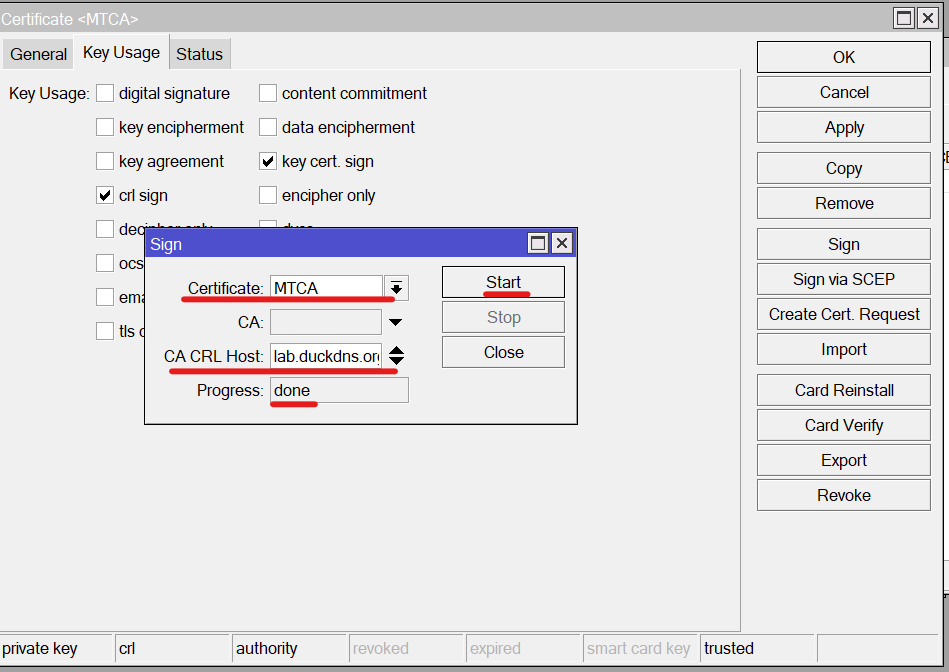

Nel menù Key Usage impostare i flag solo su:

- crl sign

- key cert. sign

- Cliccare su Apply e poi su Sign

- Certificate: MTCA

- CA CRL Host: mikrotiklab.duckdns.org (se avete IP Pubblico statico inserite quello anziché il DDNS)

- Cliccare su Start ed attendere il completamento dell’operazione che verrà segnalato nel campo Progress con la scritta done

- Cliccare su Close e poi su OK

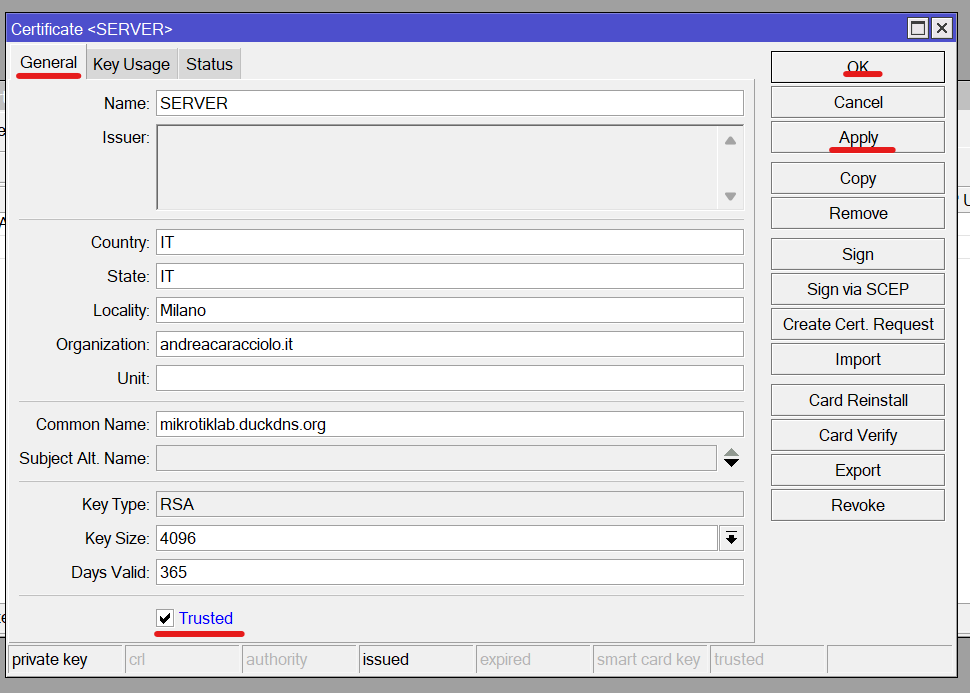

Certificato OpenVPN Server

Procediamo ora alla creazione del certificato per il nostro server OpenVPN.

Andiamo in System –> Certificates e cliccare su “+”

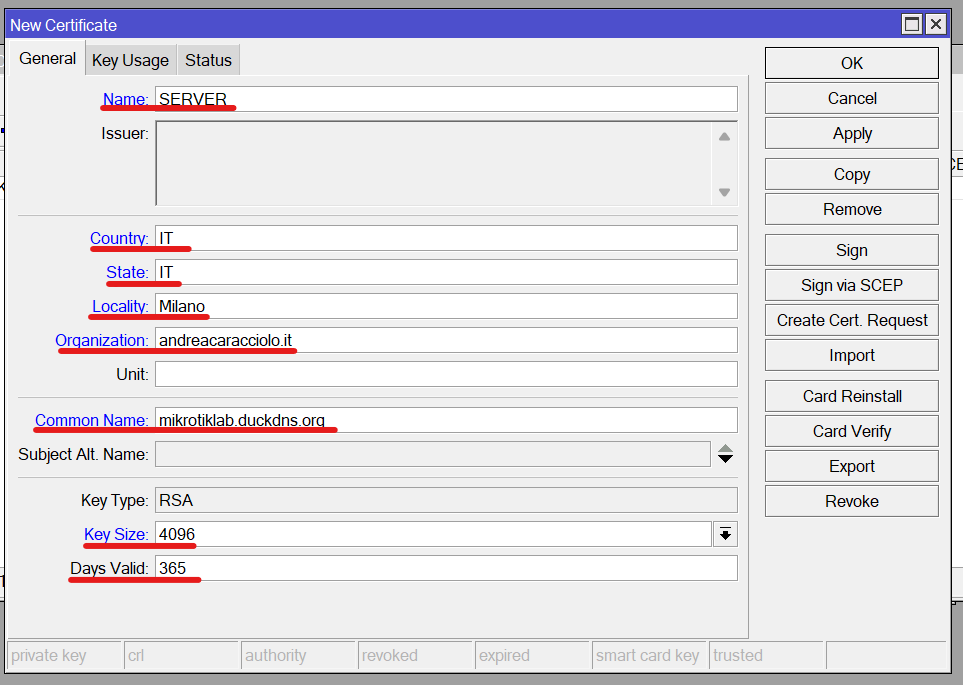

Nella sezione General compilare i campi seguenti:

- Name: SERVER

- Country: IT

- State: IT

- Locality: Milano

- Organization: andreacaracciolo.it

- Common Name: mikrotiklab.duckdns.org (se avete IP Pubblico statico inserite quello anziché il DDNS)

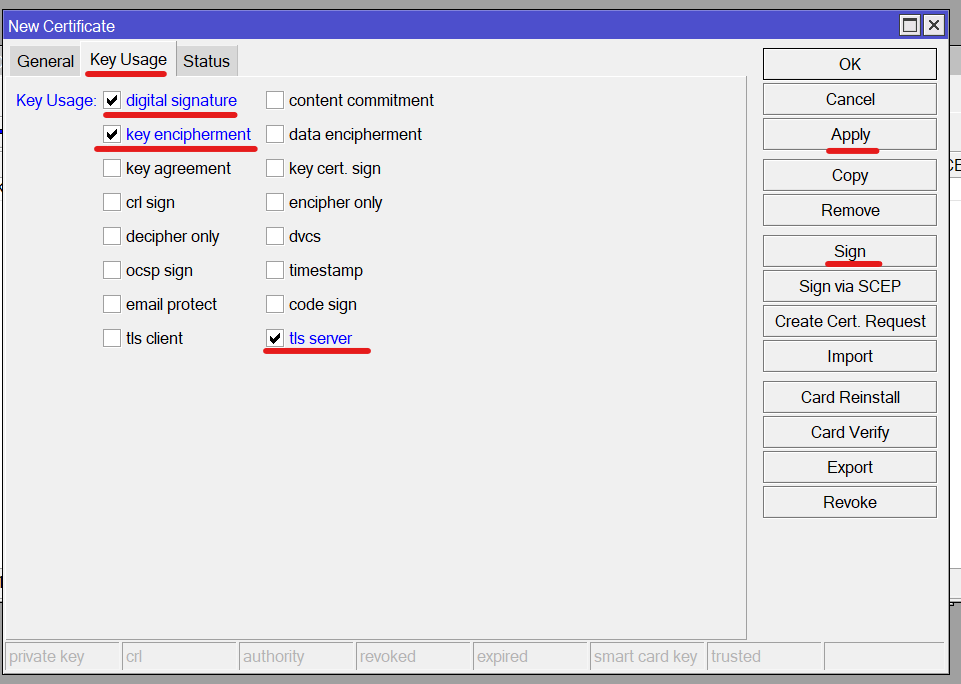

Nel menù Key Usage impostare i flag solo su:

- digital signature

- key encipherment

- tls server

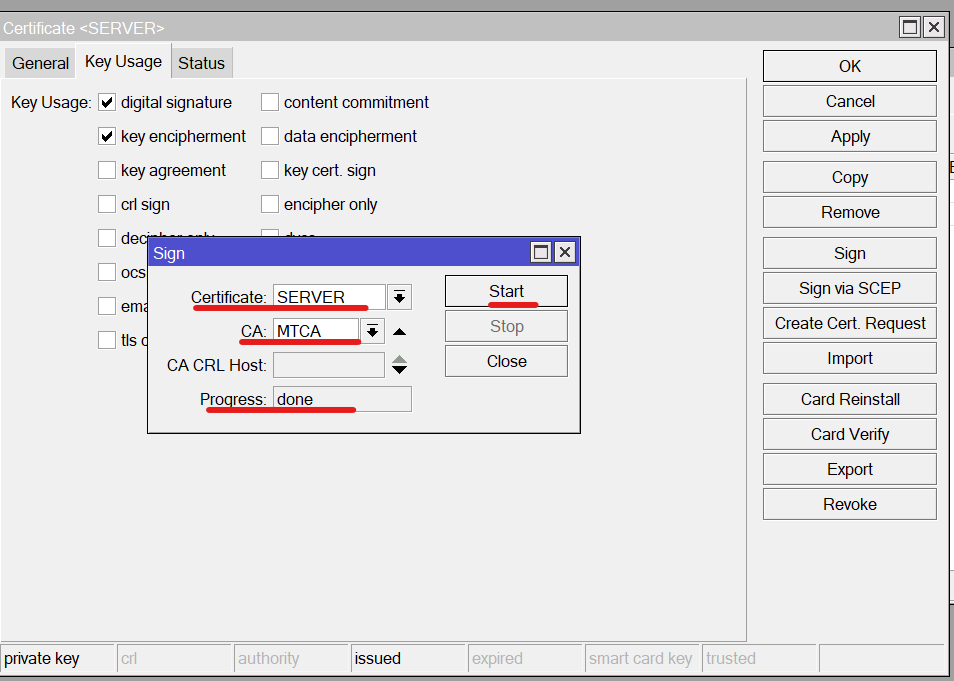

- Cliccare su Apply e poi su Sign

- Certificate: SERVER

- CA: MTCA

- Cliccare su Start ed attendere il completamento dell’operazione che verrà segnalato nel campo Progress con la scritta done

- Cliccare su Close

- Andare nella sezione General e fleggare Trusted

- Cliccare su Apply e poi su OK

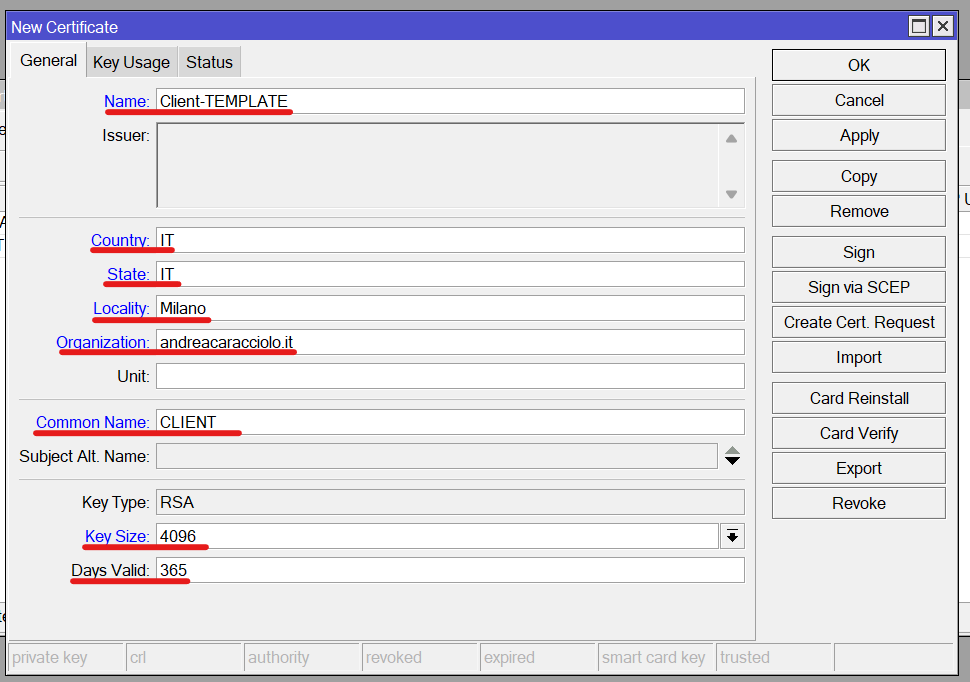

Template per la creazione dei certificati clients

Prima di creare il certificato per il client, creeremo un template così da velocizzare la procedura nel momento in cui volessimo aggiungere nuovi client OpenVPN

Andiamo in System –> Certificates e cliccare su “+”

Nella sezione General compilare i campi seguenti:

- Name: Client-TEMPLATE

- Country: IT

- State: IT

- Locality: Milano

- Organization: andreacaracciolo.it

- Common Name: CLIENT

- Key Size: 4096

- Days Valid: 365

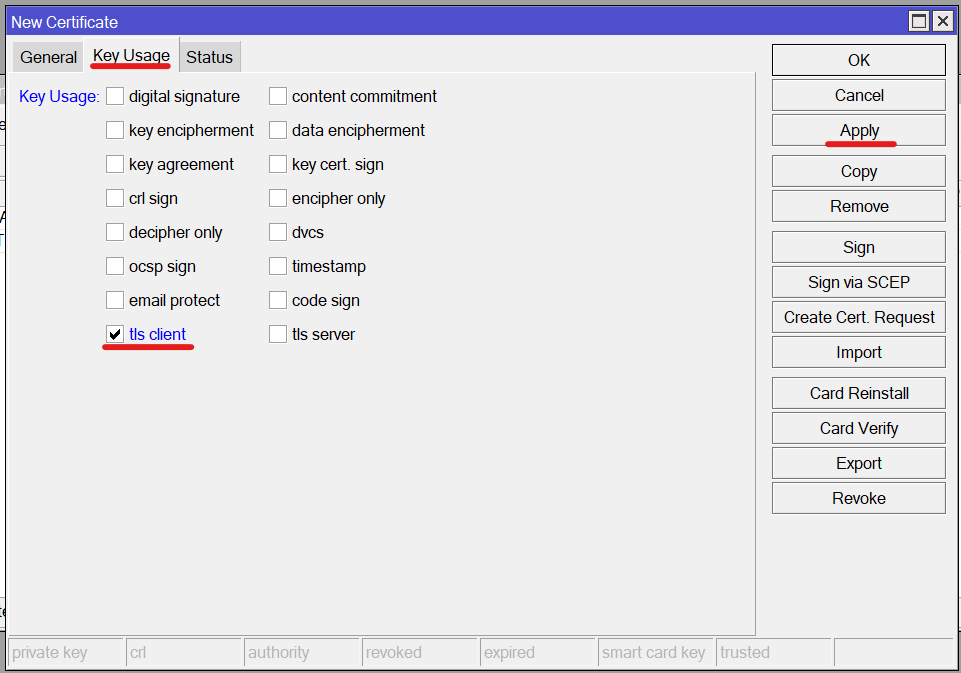

Nel menù Key Usage impostare i flag solo su:

- tls client

- Cliccare su Apply

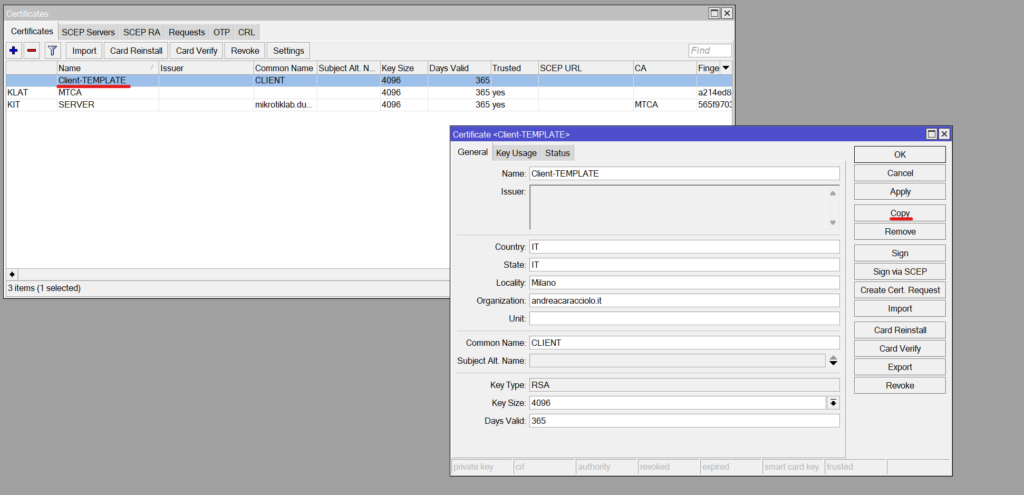

Creazione certificato client

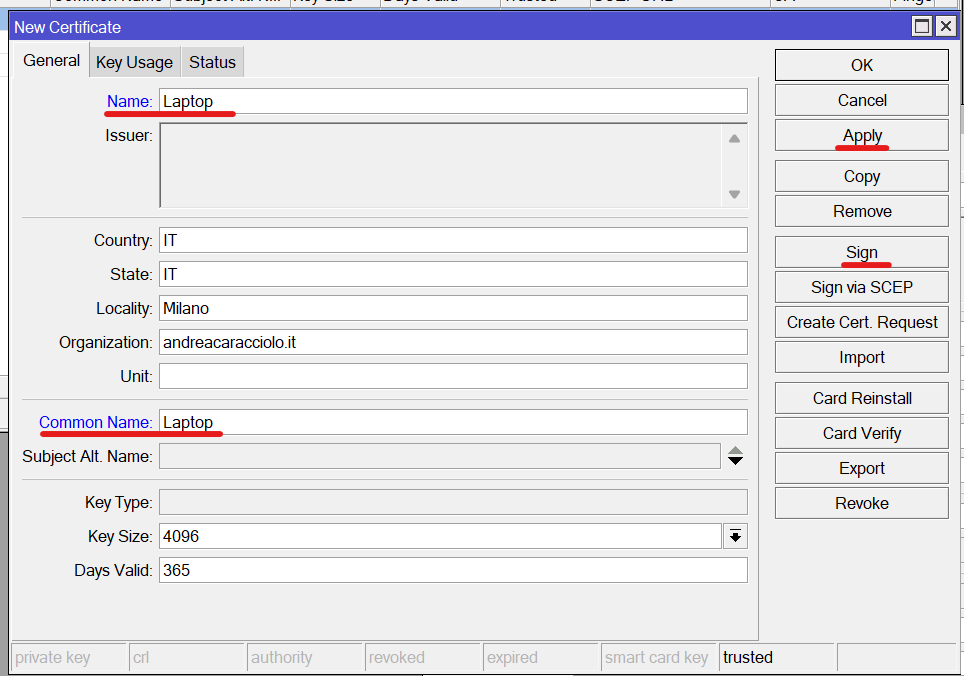

Vediamo ora la creazione vera e propria del certificato per il client, che chiameremo Laptop

Andiamo in System –> Certificates ed apriamo il template creato al passaggio precedente, Client-TEMPLATE

Una volta aperto clicchiamo su Copy

Si aprirà la creazione di un nuovo certificato e dovremo solo cambiare:

- Name: Laptop

- Common Name: Laptop

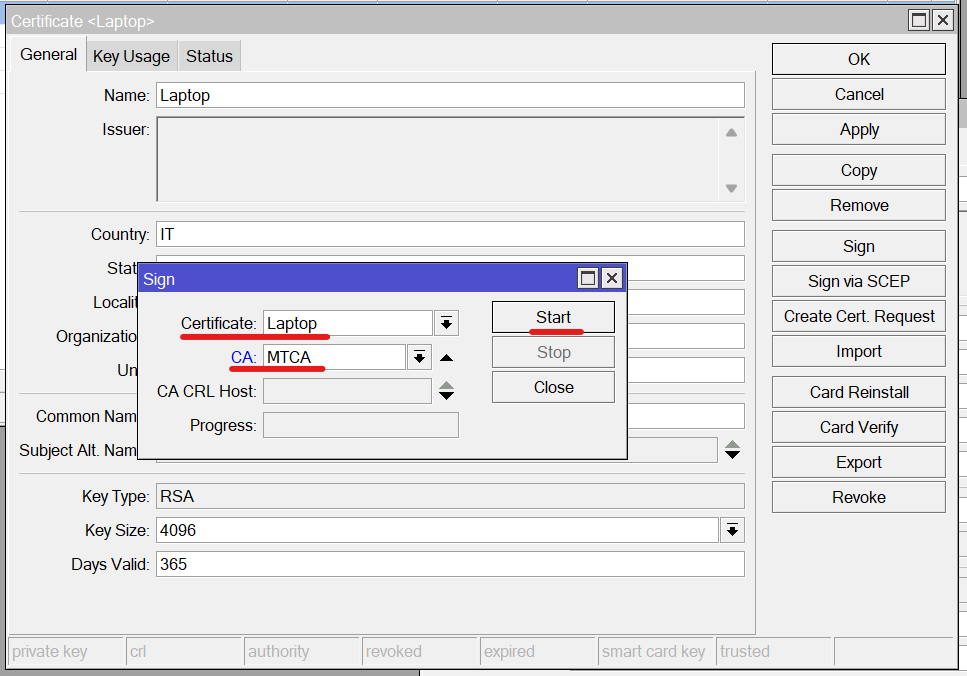

- Clicchiamo su Apply e poi su Sign

- Certificate: Laptop

- CA: MTCA

- Cliccare su Start ed attendere il completamento dell’operazione che verrà segnalato nel campo Progress con la scritta done

- Cliccare su Close

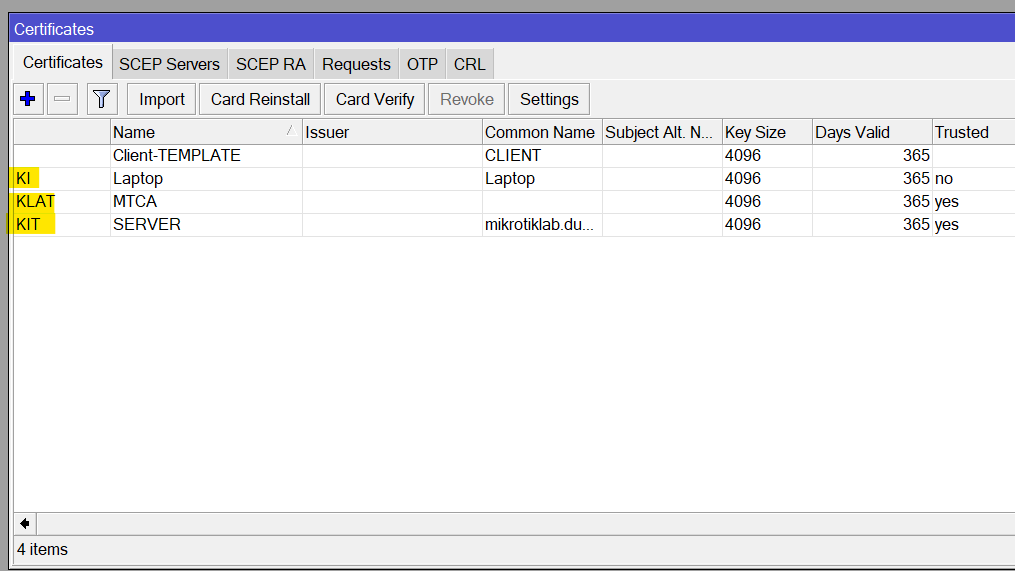

Nella sezione dei certificati dovremmo trovarci una situazione come questa:

KLAT – per la CA

KIT – per il certificato del Server

KI – per il certificato del client

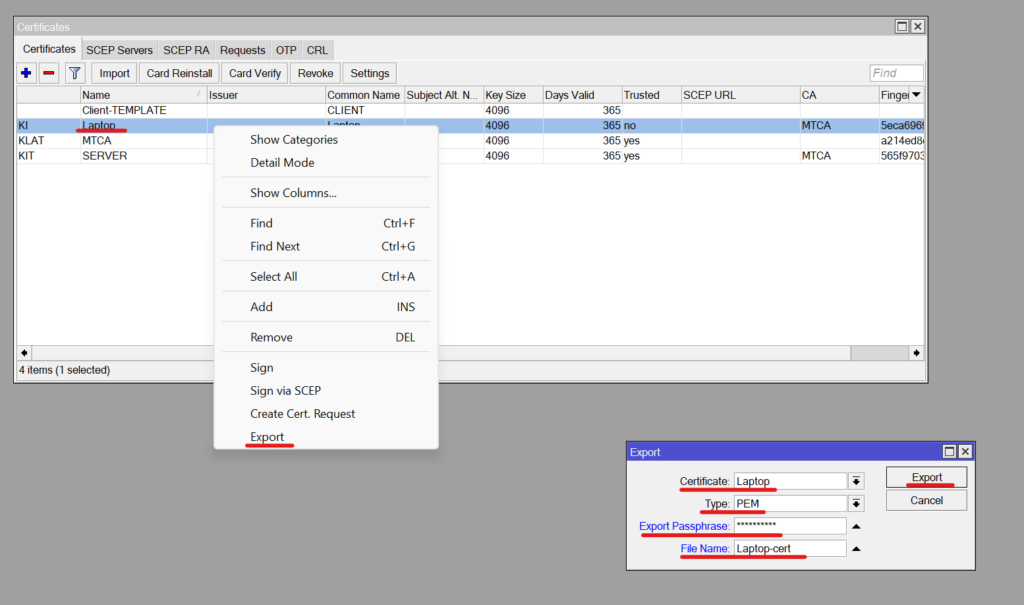

Esportazione certificati

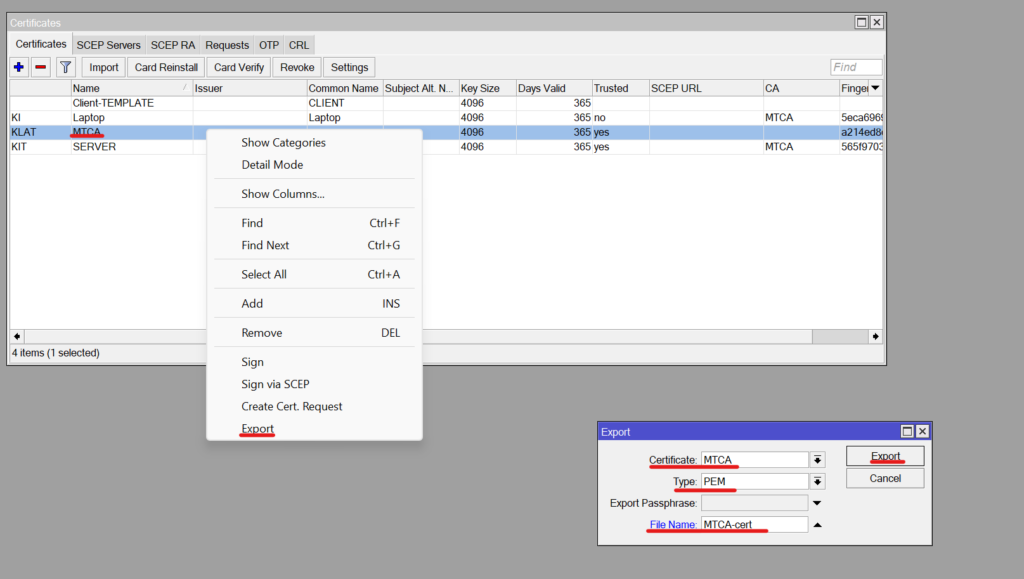

Certificato CA

Clicchiamo con il tasto destro sul file chiamato MTCA e clicchiamo su Export

- Certificate: MTCA

- Type: PEM

- File Name: MTCA-cert

Certificato Client

Clicchiamo con il tasto destro sul file chiamato Laptop e clicchiamo su Export. E’ fondamentale impostare una password per l’esportazione di questo certificato

- Certificate: Laptop

- Type: PEM

- Export Passphrase: 1234567890

- File Name: Laptop-cert

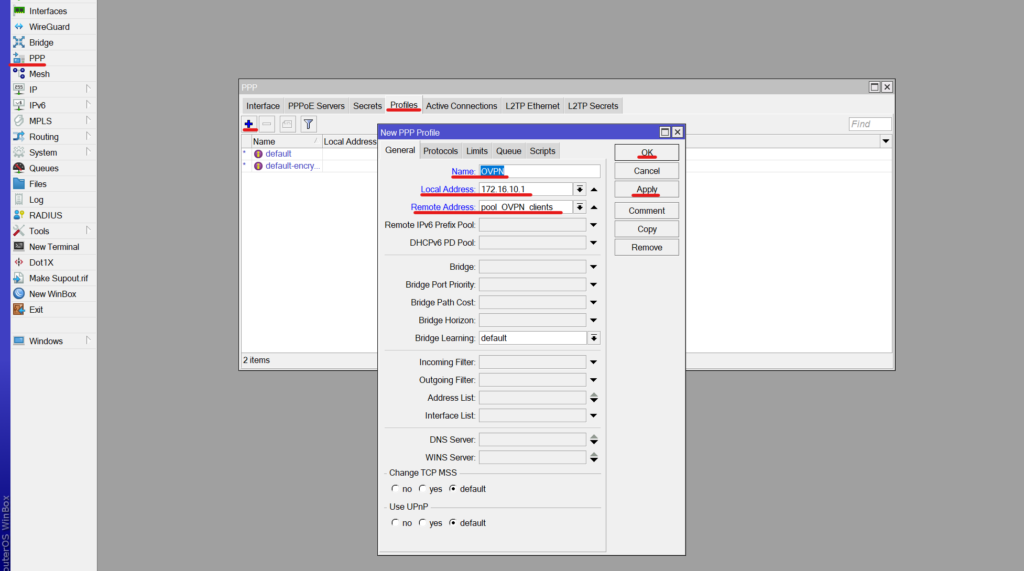

Creazione profilo PPP

Creiamo il profilo da assegnare al server OpenVPN.

Andiamo in PPP poi in Profiles e clicchiamo su “+”.

Compiliamo il nuovo profilo come segue:

- Name: OVPN

- Local Address: 172.16.10.1

- Remote Address: pool_OVPN_clients (è il nome del pool che abbiamo creato all’inizio della guida)

- Apply e OK

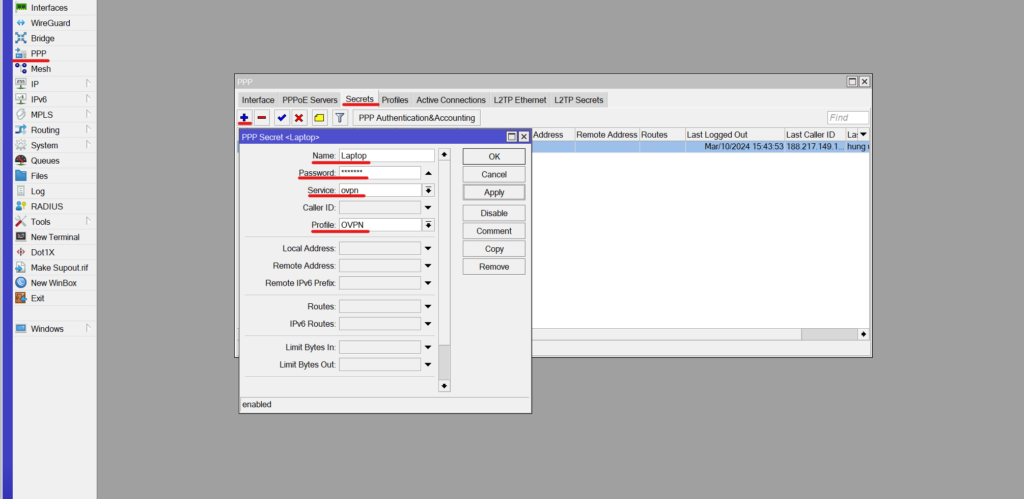

Creazione utente OpenVPN Mikrotik

Creiamo sul Mikrotik l’utente che portà accedere tramite l’OpenVPN server.

Andiamo in PPP –> Secrets e clicchiamo su “+”

Compiliamo i dettagli del nuovo utente come segue:

- Name: Laptop

- Password: Laptop! (impostate una password per l’utente)

- Service: ovpn

- Profile: OVPN

- cliccare su Apply e poi su OK

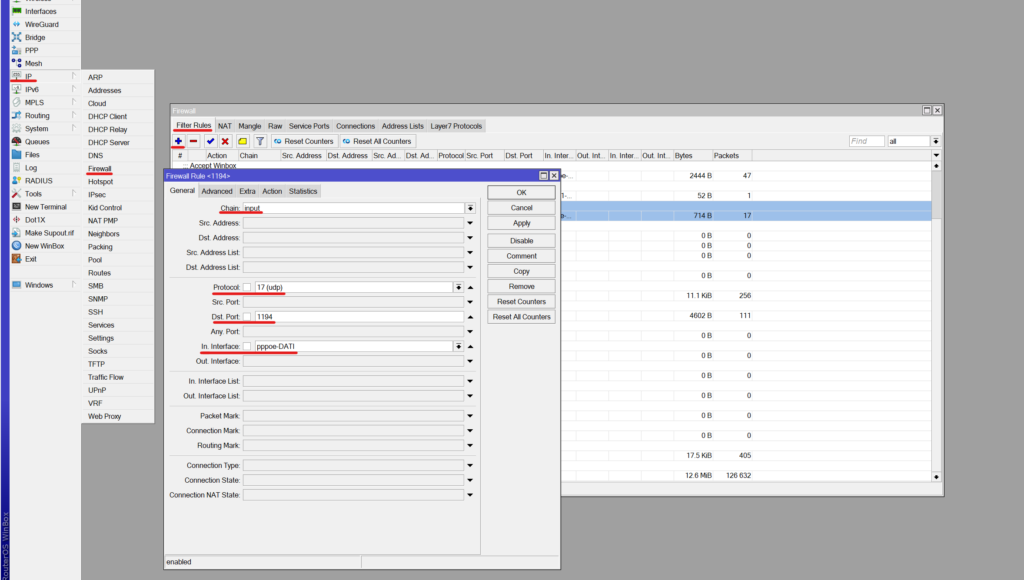

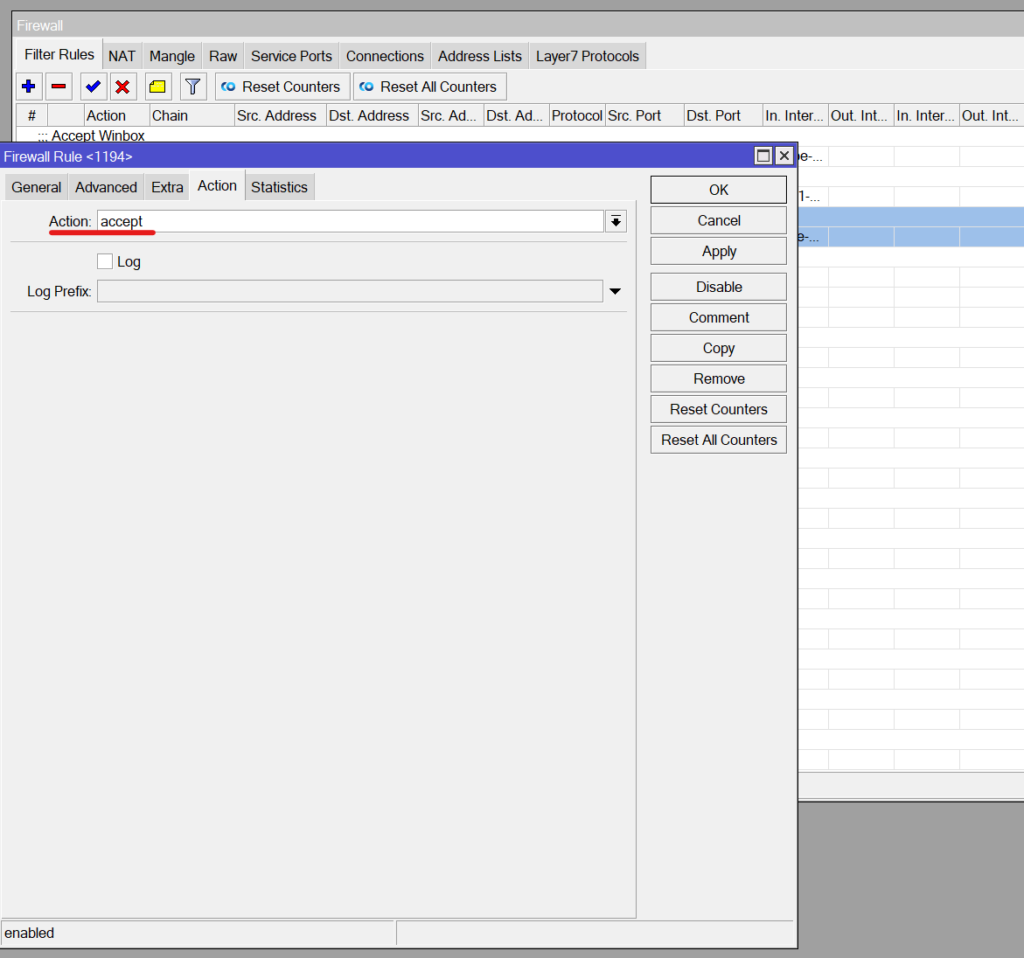

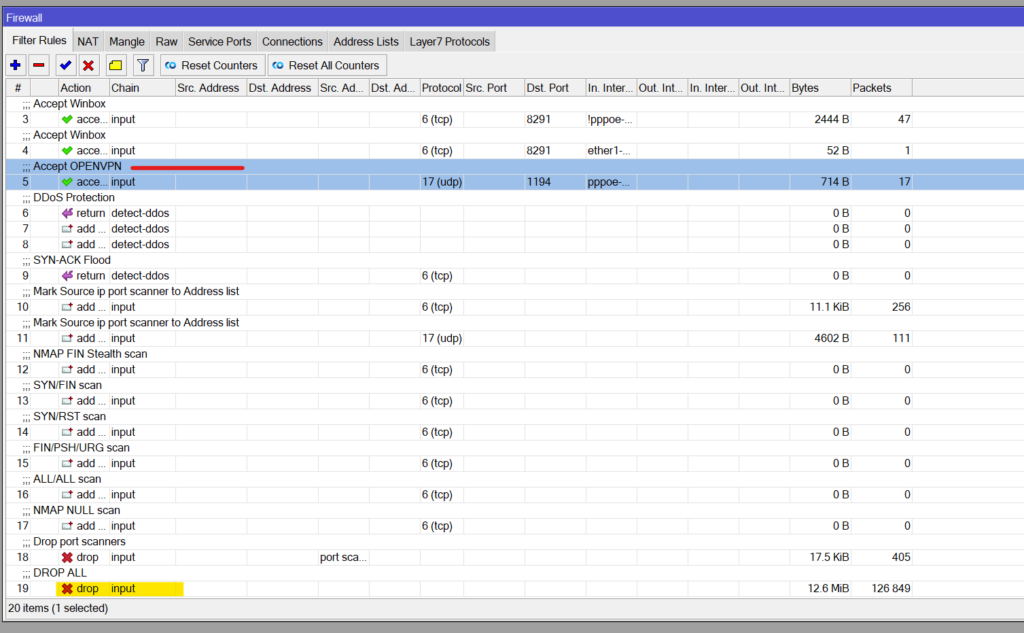

Regola Firewall per OpenVPN

Creiamo ora la regola firewall per permettere al router Mikrotik di accettare le connessioni in ingresso per l servizio OpenVPN

Andiamo in IP –> Firewall e poi nella sezione Filter Rules clicchiamo su “+” ed aggiungiamo una regola di Accept nella chain di Input come segue:

- General

- Chain: input

- Protocol: udp

- Dst.port: 1194

- In.Interface: pppoe-DATI (qui occorre selezionare la propria interfaccia WAN)

- Action

- Action: accept

- clicchiamo su Apply e poi su OK

Assicuriamoci che la regola appena creata sia posizionata sopra l’eventuale regola di DROP

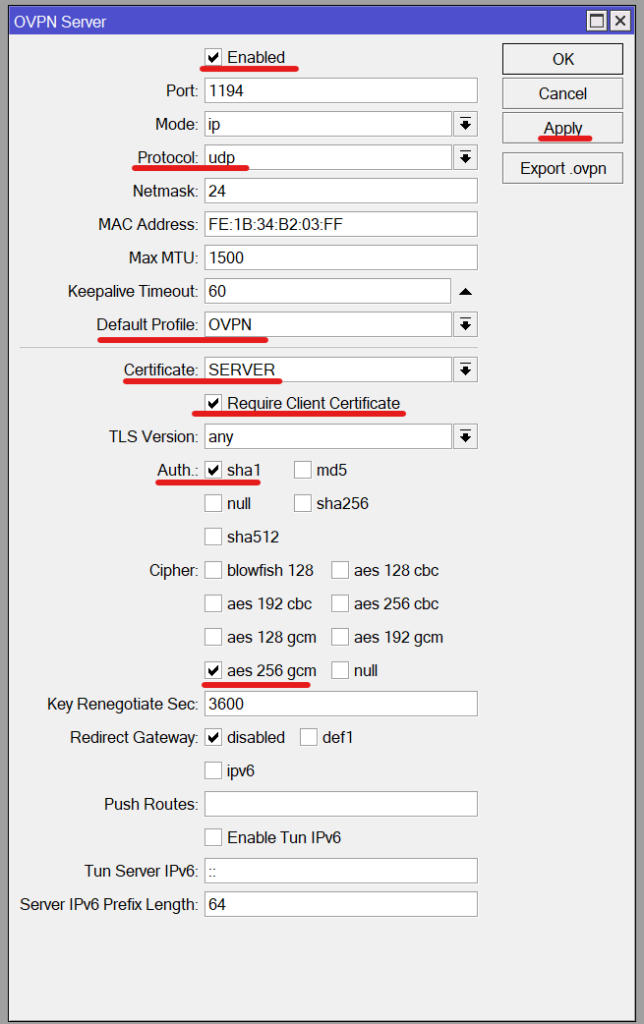

Configurazione Server ed esportazione profilo per i Client

Configurazione OpenVPN Server

Andiamo in PPP –> Interface e poi su OVPN Server.

Impostiamo i parametri:

- Enabled

- Protocol: UDP

- Default Profile: OVPN

- Certificate: SERVER

- spunta su Require Client Certificate

- Auth: sha1

- Cipher: aes 256 gcm

- clicchiamo su Apply

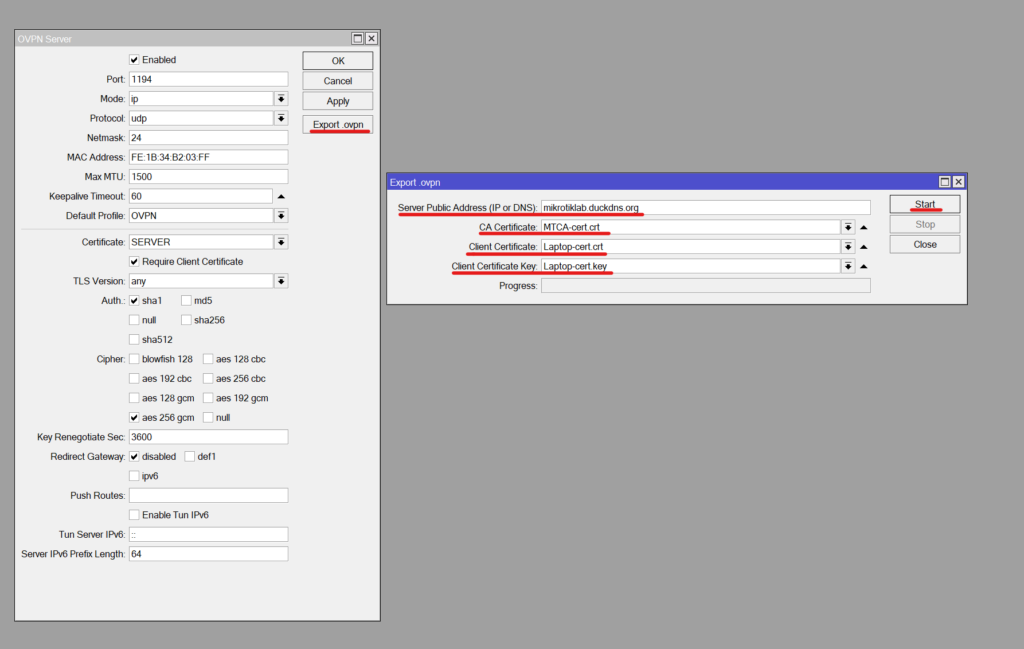

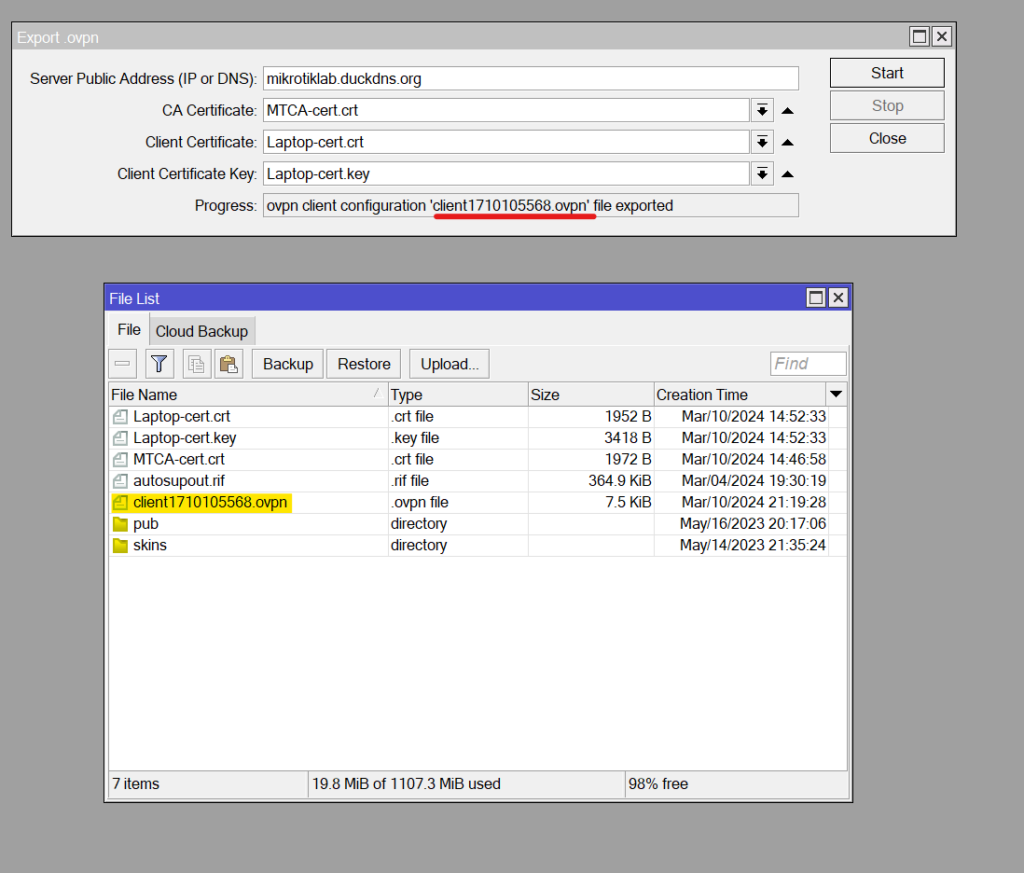

Esportazione profilo OVPN Client

Esportiamo adesso il file di configurazione che conterrà già al suo interno i certificati creati precedentemente (client chiamato Laptop).

Clicchiamo su Export .ovpn e compiliamo la finestra che si apre come sugue:

- Server Pubblic Address (IP o DNS): mikrotiklab.duckdns.org (se avete indirizzo IP Pubblico statico inserite quello)

- CA Certificate: MTCA-cert-crt

- Client Certificate: Laptop-cert.crt

- Client Certificate Key: Laptop-cert.key

- clicchiamo su Start

Una volta creato lo troveremo nei files del Mikrotik

Scarichiamo il file di configurazione per il client OpenVPN che in questo caso si chiama client1710105568.ovpn, apriamolo con un editor di testo come il blocco note di Windows e modifichiamolo come da esempio sotto

In rosso i parametri da modificare/aggiungere

client

dev tun

remote mikrotiklab.duckdns.org 1194 udp

tun-mtu 1500

tls-client

nobind

user nobody

group nogroup

ping 15

ping-restart 45

persist-tun

persist-key

mute-replay-warnings

verb 3

cipher AES-256-GCM

auth SHA256

pull

auth-user-pass

connect-retry 1

reneg-sec 3600

explicit-exit-notify 1

remote-cert-tls server

route 192.168.150.0 255.255.255.0

-----BEGIN CERTIFICATE----- MIIFgzCCA2ugAwIBAgIIPlMQO32nVA4wDQYJKoZIhvcNAQELBQAwQjELMAkGA1UE BhMCSVQxCzAJBgNVBAgMAklUMQ8wDQYDVQQHDAZNaWxhbm8xFTATBgNVBAoMDG15 Y29tcGFueS5pdDAeFw0yNDAzMDkxNTI1MDZaFw0yNTAzMDkxNTI1MDZaMEIxCzAJ BgNVBAYTAklUMQswCQYDVQQIDAJJVDEPMA0GA1UEBwwGTWlsYW5vMRUwEwYDVQQK DAxteWNvbXBhbnkuaXQwggIiMA0GCSqGSIb3DQEBAQUAA4ICDwAwggIKAoICAQCb q1E2SY4sPMT056VpPQxufRYoVUwsiqitJpUiyjzXd1Pky0ocRon6qXrlOdEBb0Cq RaapPUUToZDB0tiySh+95DF+5fwWYDA0hELH7zhHVOXa5+rDoTUvzQxofBIcfc5Z KnXMfGoFVGePVS3qDT55nPMqEA1zvooO5T82biR2agmX30uyjKmpcFp7WZV5p4kw wRCWJypipct9LsA5whG7ft/jkiqRbfNbtpKUZSrqCc39JJFWyijPLEUVx05kcWNw c0ZbHgbYN8hNnoBzOTDpiL9UqnXJvrXB/kiBbOqGWyDoqsisJuKhTl+fMAfY3rrG vdZOgoUttTVOka+Ux2rLgs4Yb8OzsczUXfAXe60vjIDvxWl7BxMLaSUdpw7N+YKe BbVcZfvITIgi1e9yUv8elyw0VznilyO+YRKg0S3PgG0FVzQkuVqI1IQXb0Mk+H42 j5PCtrupjnOPZwJZOxDgLdnV0wl0sH4d8mBpV18dezJZvagYIyN3XVp3n+7opaJQ YYH8m6vBjCxvYZWwZsM48GDjicCvXUG0jLWO3Gw6175k8vUXOmuqr2Any3L6eBJj w1cU0zRrzr6ubGxqn4S92zeScAqqQbf1zaDCbxCunPEckgruXAMTuEgwuCWTty24 02alr8kGCDs6S1d4QYsX4gVDeNPnthEv4/TcKchFjwIDAQABo30wezAPBgNVHRMB Af8EBTADAQH/MA4GA1UdDwEB/wQEAwIBBjAdBgNVHQ4EFgQUdL0T0EdBtnEpwx2N XRhG6wo6u+owOQYDVR0fBDIwMDAuoCygKoYoaHR0cDovL21pa3JvdGlrbGFiLmR1 Y2tkbnMub3JnL2NybC8xLmNybDANBgkqhkiG9w0BAQsFAAOCAgEASNSYVpwBQxIX GU+g5OjsT4M1waaAFaiqNWZ59XG3tlsfPuqVtDffe8AMLWdqORD0+V9QL6hY6s1R JTgMCcuy0+BSwsUEalrKP/USDoFK9lq2VdUZzcab28DSC2qoZ4WCPs5vZXercHRU cNAmEYEo1pp65EWnaQ6Dm8JNi551yovuHJAGthQtzRgtEXMmLs0yhPYd/O2LlNCa Yz0SIPbP9JDlSB463cXMw6R1YGcNcMUeey7+x77w9tlUulZrerTvs9mLVdXfXvnt FoaIpvyayg56zneCBVu9lhPlBGM1BYgJCGMS6PqO4gSjv2kSKJQOX5b3Lgads4rf xz6qhRe6TnRyLProKVM2/DQpt4+DJVmd/C38YMrFPJZGmKQz5R+sDLlX+cbzbsDQ VSkPZbLGbYCVftnhW54PjpxcHbmA9KJ842dPAXKKcpkxwFU6/nEKmUlxXtZexRRK gkKhuHvvWvAOFjhtr+iEg73d6e8gzR+dMnm+jc2qmHZBjZ+G7bduSAXGWKeHHm3A bA5NNwF4xbVtPkYGPZFXFpE4RJrv3famLPtRCvtAV/2IgGqkBoPv1/T7EGCi2PEP +sfW2/1THTWFR6iVMph3QKUYt42RPHOB8hbGqf+/iYzf4mWwljIvjc15TY1PwhDn k64wwwfkuFb/4IeFpepCCwtkgzvfcq4= -----END CERTIFICATE-----

-----BEGIN CERTIFICATE----- MIIFdTCCA12gAwIBAgIIC6ycpp+aUKwwDQYJKoZIhvcNAQELBQAwQjELMAkGA1UE BhMCSVQxCzAJBgNVBAgMAklUMQ8wDQYDVQQHDAZNaWxhbm8xFTATBgNVBAoMDG15 Y29tcGFueS5pdDAeFw0yNDAzMDkxNjM0MjlaFw0yNTAzMDkxNjM0MjlaMFoxCzAJ BgNVBAYTAklUMQswCQYDVQQIDAJJVDEPMA0GA1UEBwwGTWlsYW5vMRwwGgYDVQQK DBNhbmRyZWFjYXJhY2Npb2xvLml0MQ8wDQYDVQQDDAZMYXB0b3AwggIiMA0GCSqG SIb3DQEBAQUAA4ICDwAwggIKAoICAQCrki18lRkliQPwUNsO4nIqP+l2xMY1Ftui 1Uf8L72wCPiBtxPcvM8zILOX3dadccMLve8lLyWjN2BoqeklhkiEUCtlXz6BkjZE FC5J+N6YhWLYx7ankkRkmfHmQqWKve0GYRL/aF4nXBz6tP18lSWAikPBorrOjuF6 tnOorZJG4t8TdwTGZ3dM4QKkrvgOoCKROBdnm5VLUOjYW7IxX2SzoXHguOdU/Iny KxfL0S4nnPTwe7EkP+O4AkOdvK5Ovyj2sIt5bEfAcDTTVdHPM4mDrcULC3DCG6wh k2qawowK4C+PDOj4J1xSOh/DyFGM9rffkbLPh6wK6q7Nay6TGM8nym6WFmOdvhNk 6kBt7oNNfbWjHjNMGP9wrdCmU3ue6cFMcxehlQe96irtgUDkpWjzBud5uVfRad4+ 8KuRamusUKn15MOZqLaOP6Tp1H6nS9l6VvN5TxTcyg2ilSITJOijYoqyP/Nknjke 8GIYgWb2dkHgZWa8SeAsQmjuoaaBro/zppfF1hjTzQQZ2Sqnf+wyeTzIYRkZajsk n/wLUa1nw0ofWfwjS8bXZzjQszOXKlGXY3KHQvhHXwXs65JrnGx/xLVpyLw46LzT IlyKk0aG0GNX5Ltho8qv7+LsmUE3yWIhmRLelHoQ5qd0ms2nJ1BxX7W7naVK0HN2 OF+6/JxQiQIDAQABo1cwVTATBgNVHSUEDDAKBggrBgEFBQcDAjAdBgNVHQ4EFgQU nby4IC9aGbl5Ajnjzu90ml6nyqMwHwYDVR0jBBgwFoAUdL0T0EdBtnEpwx2NXRhG 6wo6u+owDQYJKoZIhvcNAQELBQADggIBAJEDHSgXCCTGvlCoW1tsAc48bePzGTh+ jXSjak2xuS2i2jg7Si6ckzXO6qV6SdOGNQ0ebawA7Z4qw6a++CDHiURUblcJ4Feh 2xBHgt6pN025u2gP8dUrgZvnaCMEfE4CvWqvOqCj6+8j/l7yJdeXQcwIt9laoUB3 MF3kXZGLHZypy03v4vlor/Nc6dDt6ds38Vf6G35YoT94nG+yQQb3ZL0iYj3ii/Vr zMueaOYn+3b5NDLjAUbFlXeksuEzHv5afSalwTWWiYVA9nqNibZM5sJZH2BhTios v9b+iTBUKpWpRt1AiepMBdyAFbUkUxlYMGX0Ud1vOQ2OubJXD6H+npUKHa5f7a0e iDOQ9a5UOfCulSkBaegmOsE90MnsxnDO0KbH80iEN8E08SdQbhPpatoJ2C9mYsGp Y3QkUHSTGvTCsg9525B6M8NbGsH6MYEeIuBXhPJB7aWBWybBH4zsNtiDWK7Rr1wH HVjeeH2X+DWBwuU5nrnjLDs+0doVE/s/uYvQJP1otvKU3LhhCvS9dVh0E1txEkvB d+N6AOYIVdkadPxgaxWf3V31tuviQmjUYUW40CMOt1rw5MPhjoD4+UfT97C+livT em8OmAZNHxBy2uFfa4CqfWURk7Ha1QUlwa6YQVfksncbSKqlu++dnkntWcEFr6EV YjFOZqGtQTsl -----END CERTIFICATE-----

-----BEGIN ENCRYPTED PRIVATE KEY----- MIIJnzBJBgkqhkiG9w0BBQ0wPDAbBgkqhkiG9w0BBQwwDgQImSwv+sCSqyYCAggA MB0GCWCGSAFlAwQBKgQQzgxY08SLCgD2xduTxrUZcQSCCVBtmX0/s9tEpiuhj6II Z140akZoGeJZeIEg9ZjLORaeCbqaQYGELy+FH+2zBM+A0A+or8uUvmHMjgHvVekl +aODFph97tRkS3JbneAScV3YiqFUgktoaXnEsBRD5g6GcY0gIHDx8M6K/W9doUvT at5JBMOconyXkygoQsu+KkCqwSAWJXjdQb7iuhhCgTfyApu3IFXcSogqjhPeZmSm HqH10VzGz81paj9GOircViSJ1GYarDkRlCjoxXhLUayyJ5LOQULw9ZE2HvrYBmga ZwPXnAcWtUHu1qZQERVzFTyY2dc2UiZ3xwgpEwxbedScMFw6NcbIVJcSlsmB07Ay ghmdpWePgrV/iQ0A0R1GixL41sfN9OH03Qn2Aki8GU7+f2zHsvyahw8teStiuV9B o89LbBceBRq5uYedMcg4X8kUR3h6ktScnOB+x0PX7G45N8FAw9nkBZodgg93Wnro KX+DtYZZsFLFcjYIXJcwzKNBj1z/JlPyyPJXoyNapDyeZEpHyPmJcOQjeO3Wtqzv 1pshqi3stX8cBLIe/BFeoqMzvvBWx93u8+2R7iN0i5R5cPrW2rEZx/I04cCrjRTz XVZvau0SMh711YSHoFEJPxhRytS89Oe1n3u4vkuWUTieajCxRGsPYVjHRrMeu5W4 /K1wm3Cdei4gHvvkmBOMVrRtCX1DqMaeNQAVck+gy9ObUrz+mocZQ+lXVIDSN93U 0HV0IirnWg8Z2AM1vINnve7CVg4q+jx9DQ5HVIUCACIhpaOrTeUF/ssRvaR7kQeY mKkTs/9GqUEWVHtegdZfpA/IYFlIGsboML7vfrgOZL03u9wxg11PE1aU/Zqg02hs wLKtjBxmOJvScnBVfg6k2+nTGGPXrAPseT6GEJaJMdGqtNR1H4SJQSUN6q2SHAvC l69opsrnr0mZR4NkU9/fM83MuSxZ6aw/NoxmR3ucK525HH1JCd0Ywe+5d3qAw1Br Jcqm/pDIbwLXRB68g653aoc8tGh9tV9s96a+mGXeLrEM2CRjwBvMBX5IXvQgBSN4 lJ0W7DdMfqNhMOommNbBgceWigg/69iD4rSuJaZOU9obalbkrOybWnW6CjZvx6u9 AHGeVnrJqmliy9iSlp9ZEjMsg0dLxcV+z1M515J6uxJC0J/QItBgr2zneHqUrIYW VGHZ0hSc+RF+ATFPt3dVwqDPQv91gF5mGOTjf2rAcqlUA/36+S+j2zXhq48e2cC/ NEDK51S67qEwKUhYMNxqFK+Tg/+Vae2+VmHmSBUFXTCqL2GfUEm3Nkw/TfZU55Wa tTlFGELkGx95vljio6p+z46Ja92CTx5rC+YviF4V28MJ0f/oi94ncNu51DaDx7Me yhDCVXgWIpIdIOmg/BWT8CYfUhYo2lNWq4Fzy8fe7umyUSOot69mwtR1AfcKA095 /Mrs0idJQRFKByNl2jqTObDilMpCac4buCnEf/3HtYofvb8E9+SXiwdejJl8+1Gg jtTsz3iF2/+0DqKRACkTTMw1Z+VN0PhsIRcszcWdLEyJTFAHZtveqpzk7Kk0aC1N hqW3M1pQ8HnpJTOlisCsogGhEb9YcG3FvCk5G3zhLc9qm84p62zVFy2DjgkOwCvH AId3ectpfWstobXVHgWb1MIKiFdNkgu6ynTlZwhGxDMNZYqPxgrzKrJ6YBS+nUN+ R3rn1cOJnHvP+/x8I5ITA/3UqQpSLTQC3pf8Hq6vBXwamsIP50P4BNY11kgfQXyU qZRerIk0aydkMil4OjaA4iFwIwSrk73x+dAPYuAbWalPgQELjV1YUo3Ys3sfCt8B a6lFYcvaW1CU3e+5UoWQ+9Ko90plO8PhjJS335Wgu5O2pXkONKAfozgJOpIBvqza 3KMVWKJD+gig6GKVImN+i1RBkZkkv6zM/fOlPWZUhaORyYqOFjrzBJxQt3wxx/Xa dKjTDsF+bXW7e0DgRgpUoD0ZFdRLuJFIHLAr7Vdtv6GfIoxmUy4nF9t0F1KyV8JT TiXgx5uppgeqQwUvBQmaUK4TZzEANTwpDRWIx+/7iVlbHV9XTZNRUB3f3hC/GSEe irqSi/gUct8L0IW5yf96PknViTE9qLFBMTuyxqjyzqYSzhnv+vZPcy1eV6x6SwmE v6GYySLL9X6/NjQxX21nr7U5EqvIq7nrhE9YouJO1fbRSQFwSxsW+ng9K1oQpV/J n/hxKVYP8C7Vmga0DKj/fNKkGN0mQg0fRp0rHu9lSwKwaO+VZQ5q2SlvMB7ZRERr WIeIZ8q14sXA9MJJKBN7O3wSLIb/9r7TBvJXKndNxg+JYJeuWG3fFQDLAq1c8PNY PvPeCHMCdua+QR8beUv/qFG+yOKiMYD+4CGD8W2jlrAKGq4K1+wLdktjpl3L9BtX JcvH02357n/rbqueqcqXYKXWshhZFil3pT/Ol3lUnSCdX0vlvOiX8yTMeJgEpne3 i5jwR8K/zJkVJlp+VN8Rb3wukXQMmoE7KCwMlXgAo8vWtdMML/ZYp4vChkYlUEMq QBSXOQz3//QuKisq7ZplQG4446EEPz3UBaFNVqpOJJZbN7tqyt2gy3AZ5p0kBju8 2XlT8nLFNWzVd0dOgqvSNknWSfkECL1ipzDgXRLT9l1migoPKtqQXMdYijdAXEQw duxeVY0nKWNPWtfDromGwdjAEDNDyO9viWa3Mf+ZPr1tj4i3slsIl9QDCKbTk37L p6weeexUbZT9dKMlcQo60TQOUoZbV39NJYGCBD1vS3zFkWSORl4F5KiAgbKZqKDu dRUtktLmio50enMFqAARaF8FqgKJO8ROzU3Ov63fK7XW/cLX/6Obmz3XQ5t6v/Dw stOPnNuDI/g0NCpXMeJsv/kM6zR7781uDoX1diIOnNZGD+fyXKdvlyIRGkF7Wnus g1x+NEsk15ryzb8qDHcDh7DwIjA3eGsZY1RFE+F2lO7HdP+fA7K0SDKQDPPlL5M/ DlOagli0RNxsqiGfZebof4JxF+LmxUxrxivhPjkHGuzBcDXgBWJS7/TOt4DB0sqh Q+6/5ycXd6/6wYIRpZcmUB8T5Uo0BL4Tqy5/Jm1SHQh7VLPeG9ky6MquET5nOI+4 db8sdGLsgWh8qYAjGQ/kgCjUjSaLFSfSZhmDQaO2Kpx4j8/980rdsxAxczxl5vZR PBUkRBbW9R6323b23+wn7okETA== -----END ENCRYPTED PRIVATE KEY-----Configuriamo un client Windows con OpenVPN

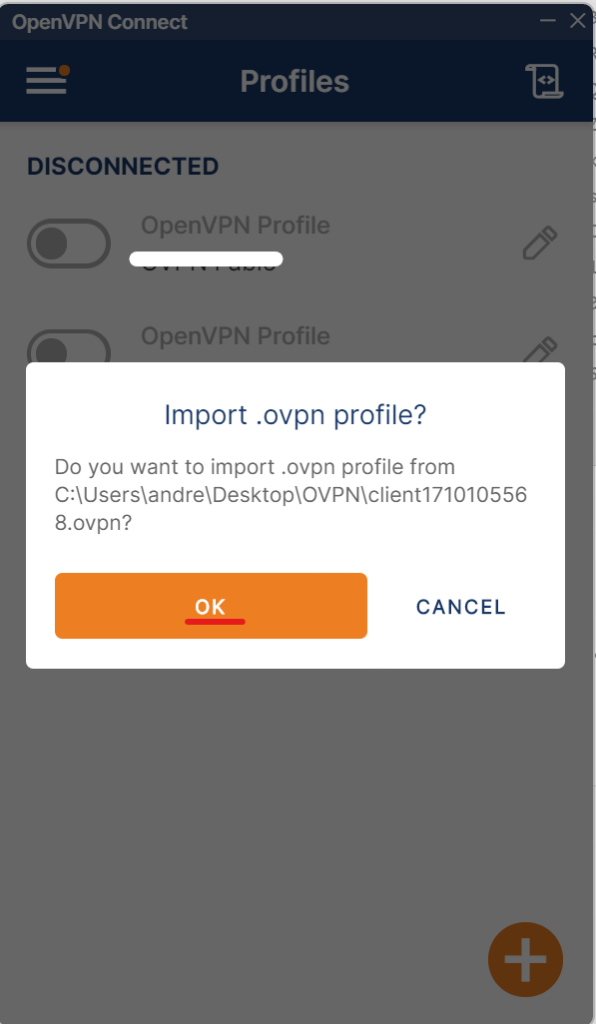

Scarichiamo il client OpenVPN Connect per Windows da questo link ed installiamolo.

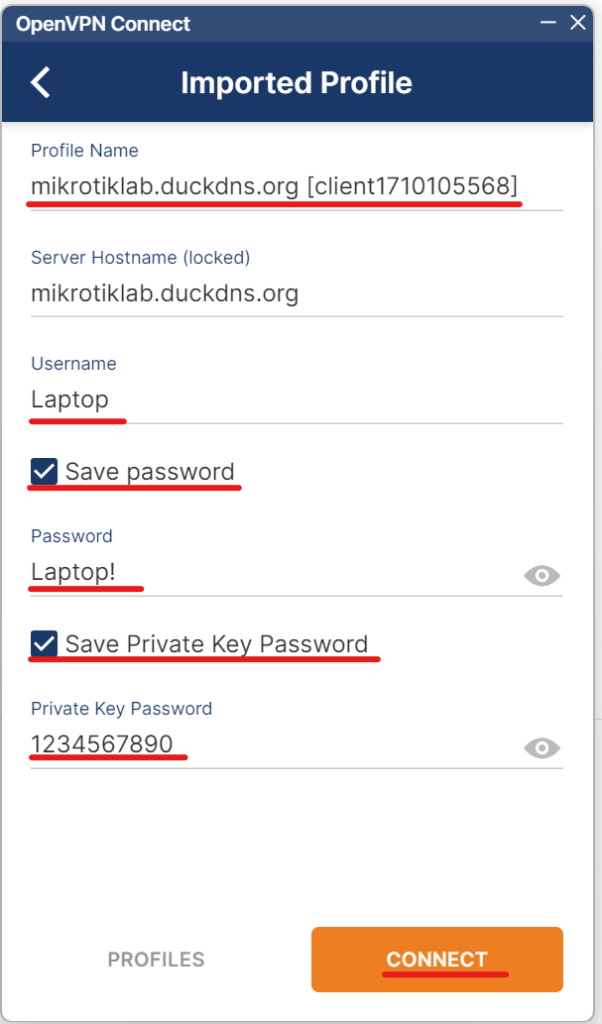

Una volta installato clicchiamo 2 volte sul file del profilo client1710105568.ovpn o trasciniamolo dentro OpenVPN Connect, clicchiamo su OK alla richiesta di importazione del profilo e continuiamo la configurazione con i dati creati precedentemente

- Profile Name – Assegniamo un nome al profilo

- Username – Laptop

- Password – Laptop! (spuntare Save password se volete che questa non venga più richiesta)

- Private Key Password – 1234567890 (spuntare Save Private Key password se volete che questa non venga più richiesta)

- cliccare su CONNECT

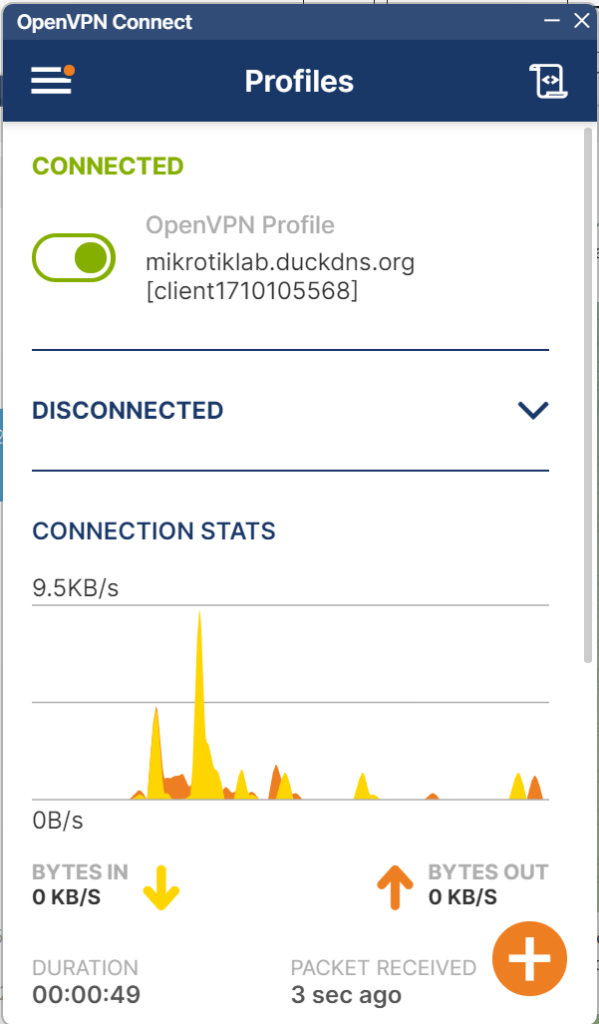

Se appare la scritta CONNECTED significa che il client si è correttamente connesso al server OpenVPN

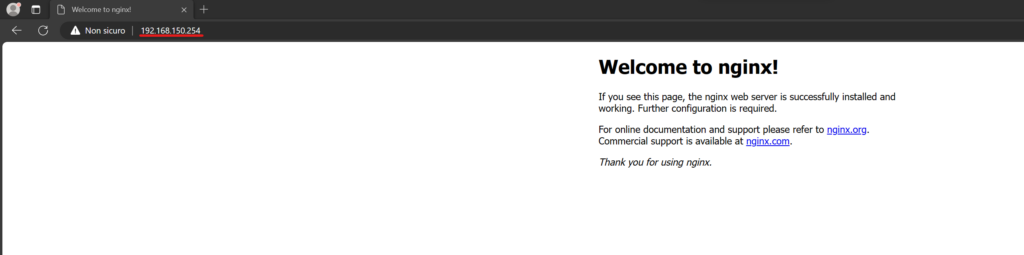

Verifica raggiungibilità Web Server tramite tunnel OpenVPN

Apriamo il nostro browser e puntiamo l’indirizzo del nostro Web Server http://192.168.150.254 e verifichiamo che la pagina Web venga caricata