Vediamo come implementare un tunnel IPsec site to site per connettere tra di loro un firewall UTM Sophos ed un router Mikrotik.

Nella configurazione che andremo a realizzare entrambi i dispositivi utilizzano IP Pubblico statico. IPsec verrà configurato con protocollo IKEv2.

Contenuti

Dispositivi utilizzati

- Mikrotik CHR (v7.14.3)

- Sophos Firewall Home Edition (SFOS 20.0.0)

Diagramma IPsec site to site Pfsense-Mikrotik

Unisciti alla community Telegram Sophos Italia per restare aggiornato su nuove guide e per condividere le tue esperienze

Cos’è Sophos Firewall Home Edition

Sophos Firewall Home Edition è un’appliance software di sicurezza che può essere installata su un PC dedicato o su una macchina virtuale per creare un Firewall UTM.

È disponibile gratuitamente e senza impegno per gli utenti privati

La Home Edition è limitata a 4 core e 6 GB di RAM. Il computer può averne anche di più, ma non potranno essere utilizzati da Sophos Firewall Home Edition.

Caratteristiche Sophos Firewall Home Edition

Include protezione completa per la rete privata, con antimalware, sicurezza web e filtro degli URL, controllo delle applicazioni, IPS, shaping del traffico, VPN, reportistica e monitoraggio, e altro ancora.

Sede A – Configurazione IPsec Mikrotik

Configurazione phase 1 IPsec Mikrotik

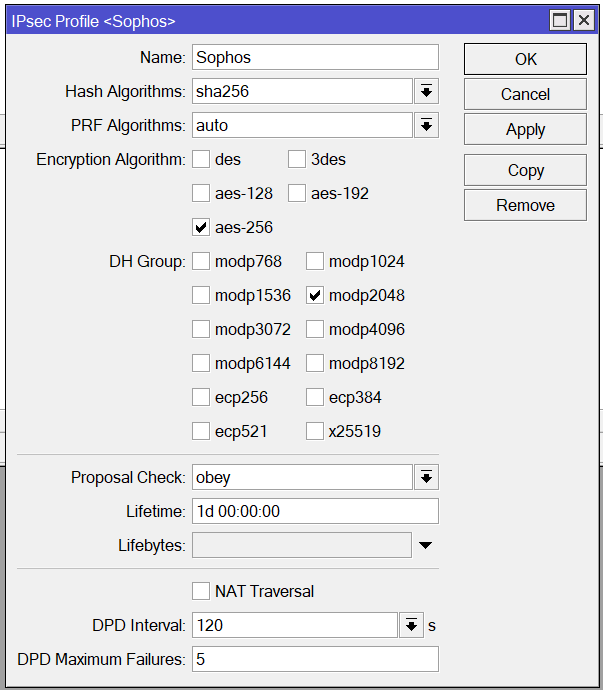

Andiamo in IP –> IPsec e rechiamoci sul tab Profiles

Clicchiamo su +(Add) e configuriamo il profile in questo modo:

- Name: Sophos

- Hash Algorithms: sha256

- PRF Algorithms: Auto

- Encryption Algorithms: aes-256

- DH Group: modp2048

- NAT Traversal: deselezionato

- Clicchiamo su Apply e poi su OK

Configurazione Peer

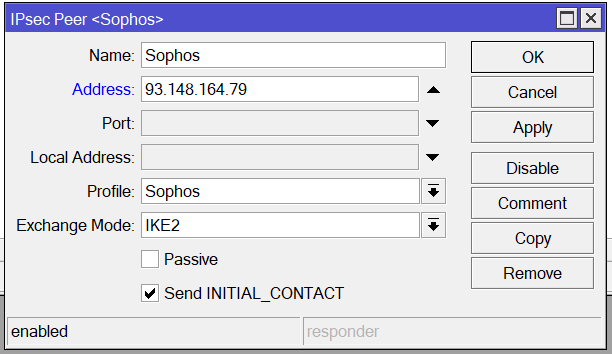

Andiamo in IP –> IPsec e rechiamoci sul tab Peers

Clicchiamo su +(Add) e configuriamo il peer come segue:

- Name: Sophos

- Address: 93.148.164.79 (IP Pubblico del Sophos)

- Profile: Sophos

- Exchange Mode: IKE2

- Send INITIAL_CONTACT: selezionato

- Clicchiamo su Apply e poi su OK

Configurazione Identity – Pre shared Key

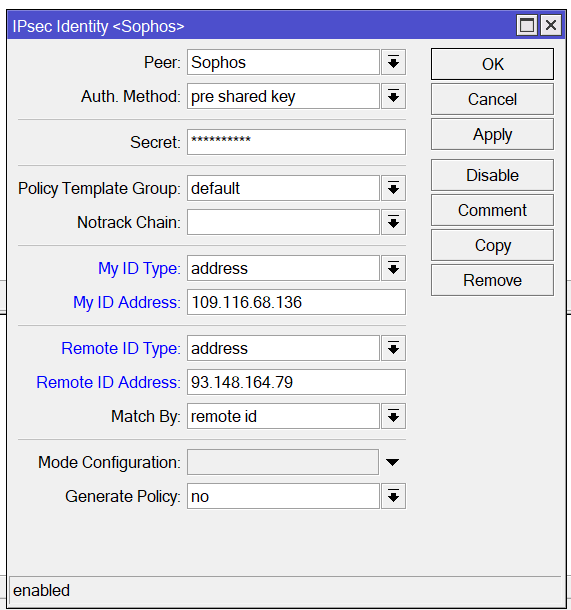

Andiamo in IP –> IPsec e rechiamoci sul tab Identities

Clicchiamo su +(Add) ed inseriamo i dati seguenti:

- Peer: Sophos

- Auth. Metod: pre shared key

- Secret: 1234567890 (impostare una pre-shared key robusta)

- My ID Type: address

- My ID Address: 109.116.68.136 (IP Pubblico del Mikrotik)

- Remote ID Type: address

- Remote ID Address: 93.148.164.79 (IP Pubblico del Sophos)

- Clicchiamo su Apply e poi su OK

Configurazione phase 2 IPsec Mikrotik

IPsec Proposal

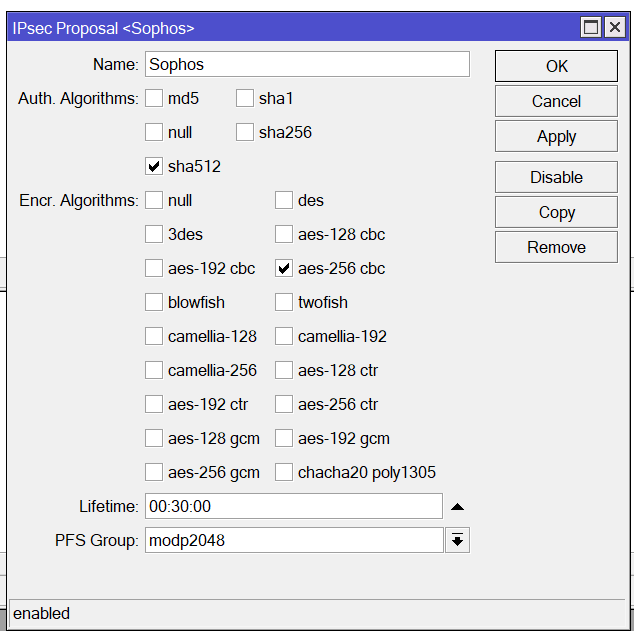

Andiamo in IP –> IPsec e rechiamoci sul tab Proposals

Clicchiamo su +(Add) e configuriamo come segue:

- Name: Sophos

- Auth. Algorithms: sha512

- Encr. Algorithms: aes-256-cbc

- Lifetime: 00:30:00

- PFS Group: modp2048

- Clicchiamo su Apply e poi su OK

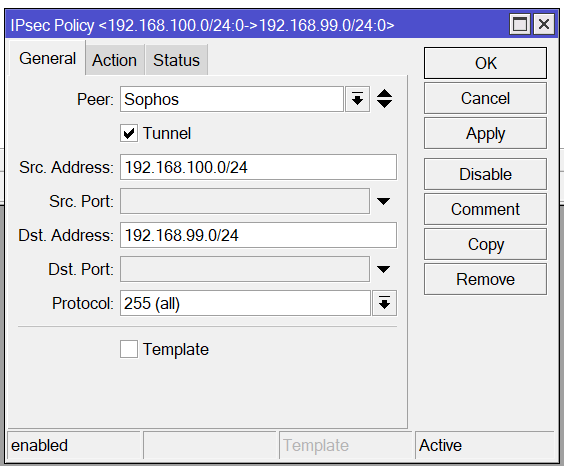

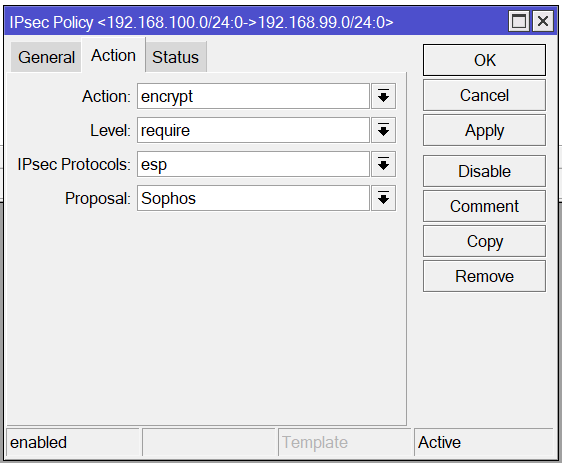

IPsec Policies

Andiamo in IP –> IPsec e rechiamoci sul tab Policies

Clicchiamo su +(Add) ed aggiungiamo una policy come sotto:

- General

- Peer: Sophos

- Tunnel: selezionato

- Src. Address: 192.168.100.0/24

- Dst. Address: 192.168.99.0/24

- Protocol: 255 (all)

- Action

- Action: encrypt

- Level: require

- IPsec Protocols: esp

- Proposal: Sophos

- Clicchiamo su Apply e poi su OK

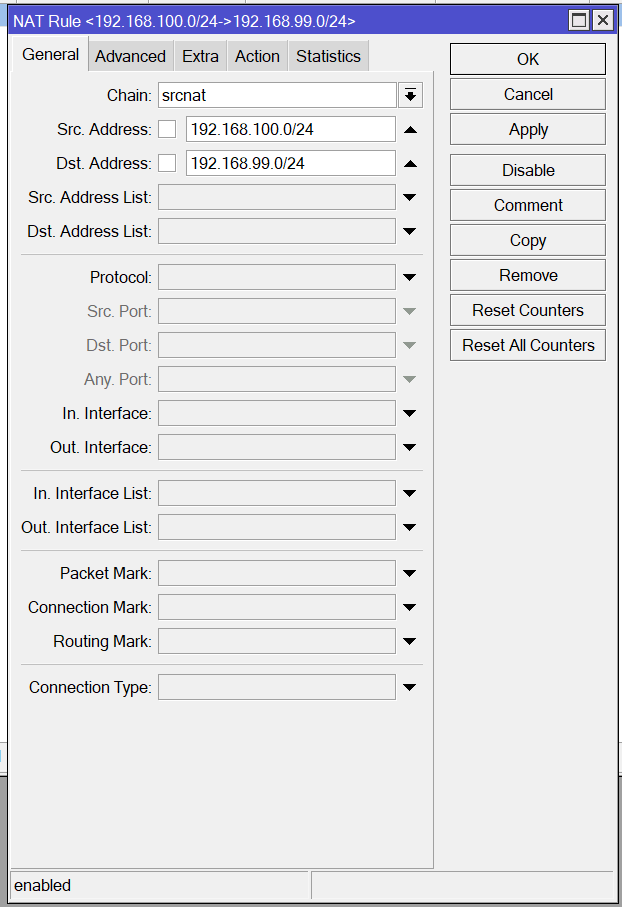

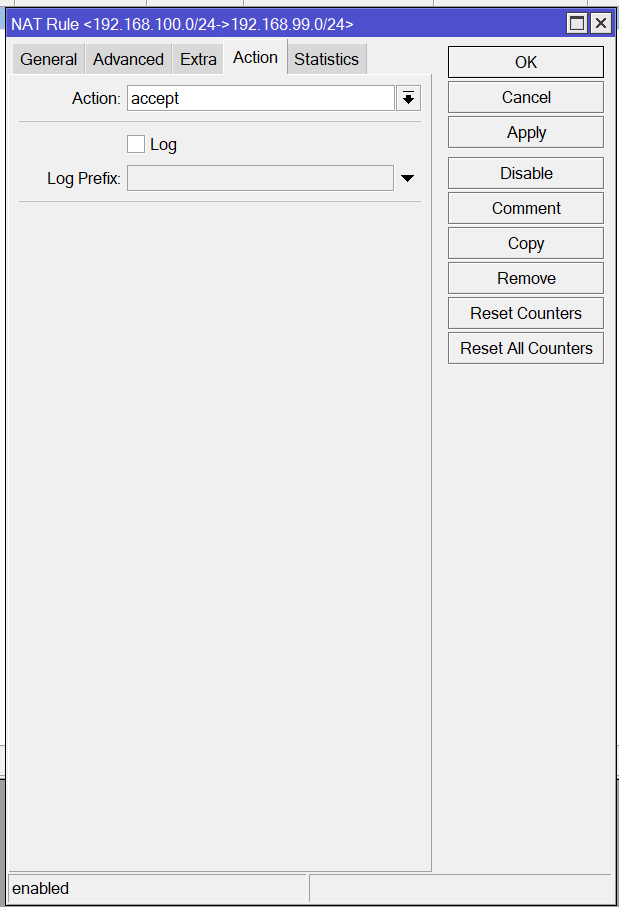

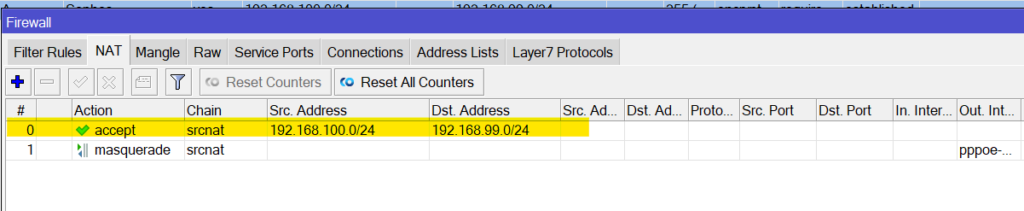

Configurazione NAT Mikrotik per il traffico IPsec

Andiamo in IP -> firewall -> NAT e clicchiamo su +(Add) per aggiungere una nuova rule.

Creiamo una regola:

- General

- Chain: srcnat

- Src. Address: 192.168.100.0/24

- Dst. Address: 192.168.99.0/24

- Action

- Action: Accept

- Clicchiamo su Apply e poi su OK

Spostiamo la regola appena creata in cima, al di sopra di eventuali regole di Masquerade

Sede B – Configurazione IPsec Sophos

Creazione Profilo IPsec

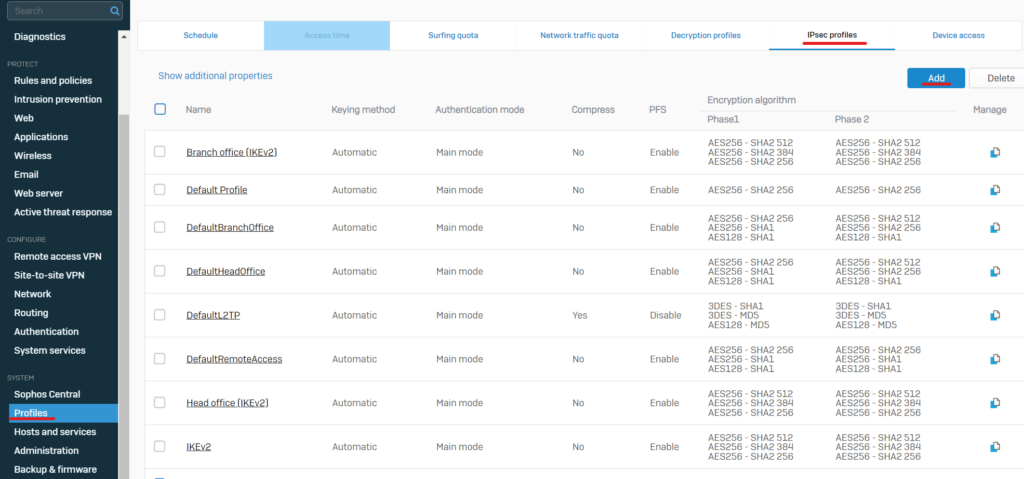

Procediamo ora alla configurazione dell’IPsec sul Firewall Sophos.

La prima cosa che dobbiamo fare è quella di andare a creare un profilo con le encryptions che andremo ad utilizzare, che verrà poi applicato al tunnel.

Una volta entrati nel Sophos andiamo nella sezione Profiles e poi su IPsec Profiles e clicchiamo su Add

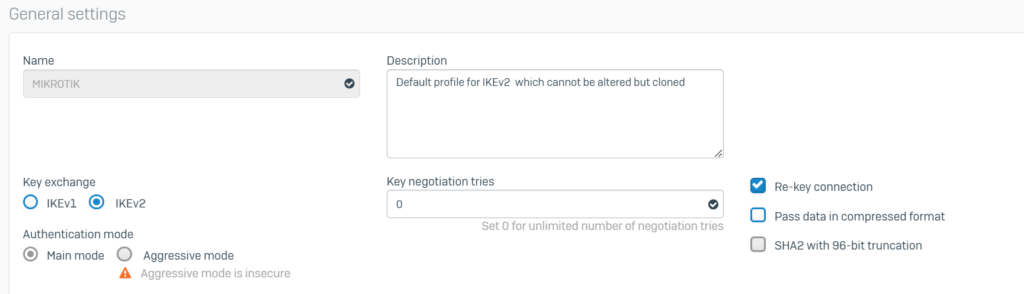

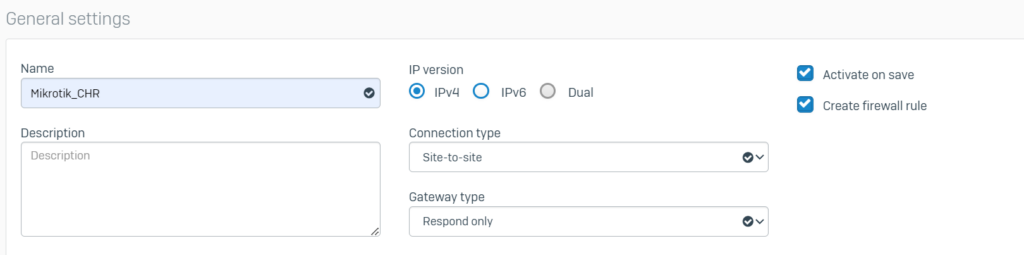

General Settings

Assegniamo un nome al profilo, in questo caso lo chiameremo MIKROTIK, e configuriamo i valori come da esempi sotto

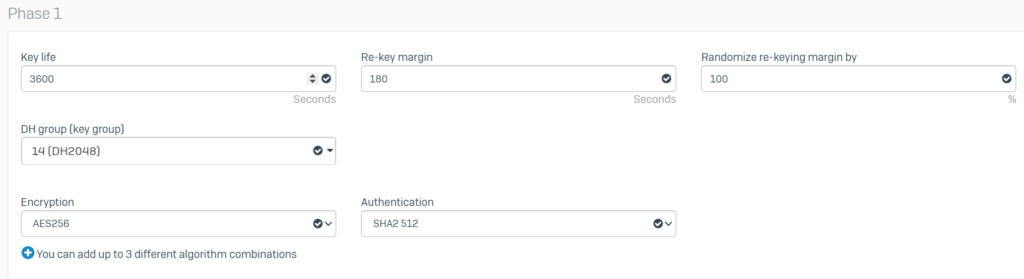

Phase 1

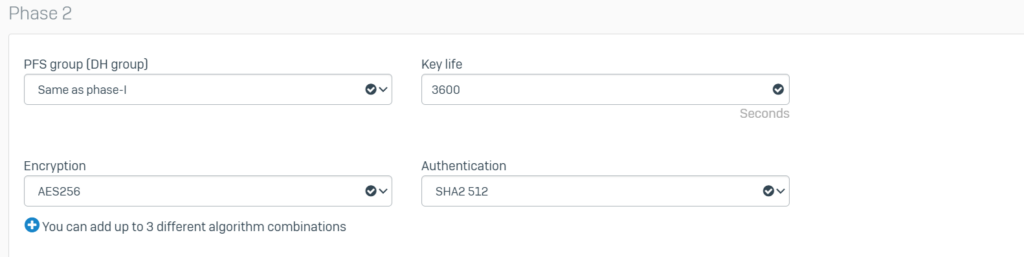

Phase 2

Dead Peer Detection

La configurazione del profilo IPsec da usare tra Sophos e Mikrotik è terminata, procediamo ora a creare il tunnel IPsec

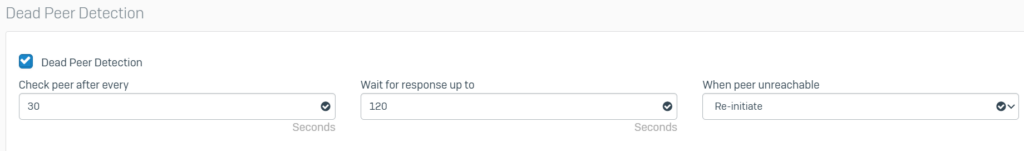

Creazione tunnel Site-to-site

Creiamo ora il tunnel IPsec Sophos-Mikrotik e per farlo andiamo nel menù Site-to-Site VPN –> IPsec e clicchiamo su Add

Procediamo alla configurazione delle varie voci come segue

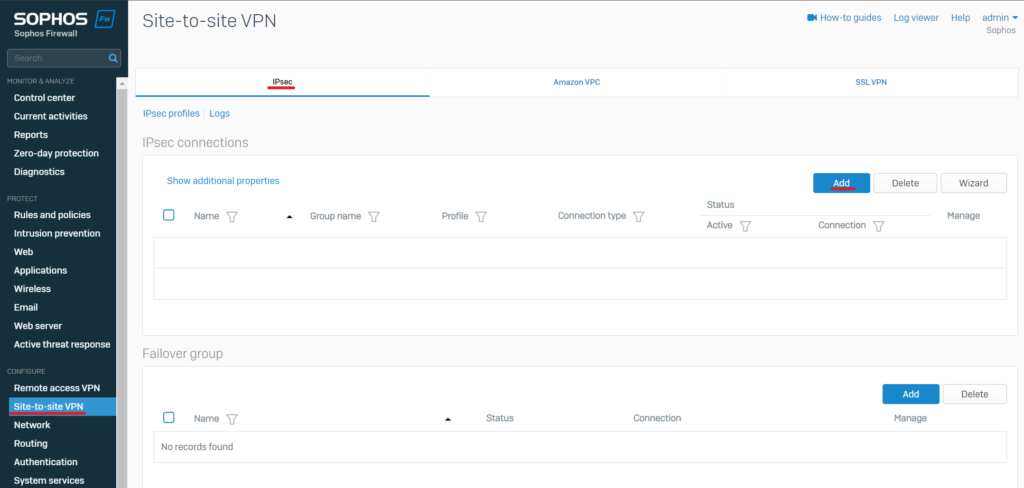

General Settings

Spuntiamo le voci Activate on save e Create firewall rule e configuriamo gli altri campi come da immagine sotto

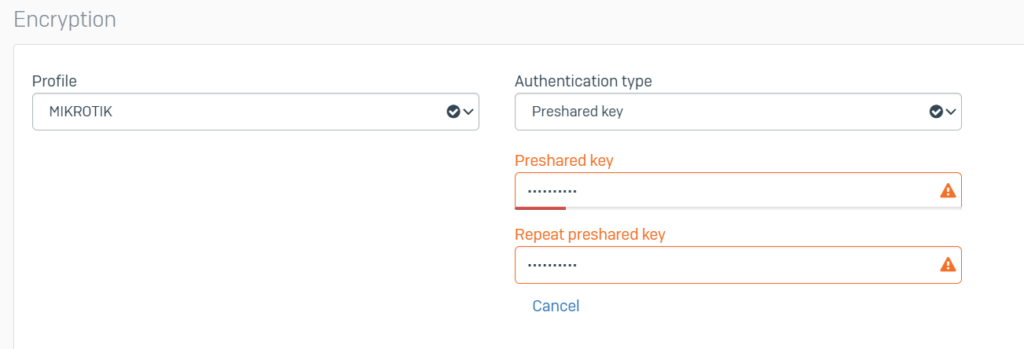

Encryption

Qui andremo a selezionare il profilo precedentemente creato (MIKROTIK) ed imposteremo la Preshared key(1234567890)

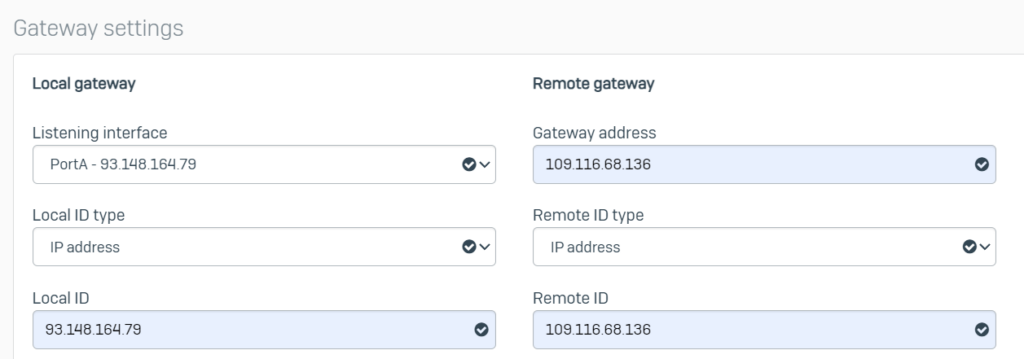

Gateway settings

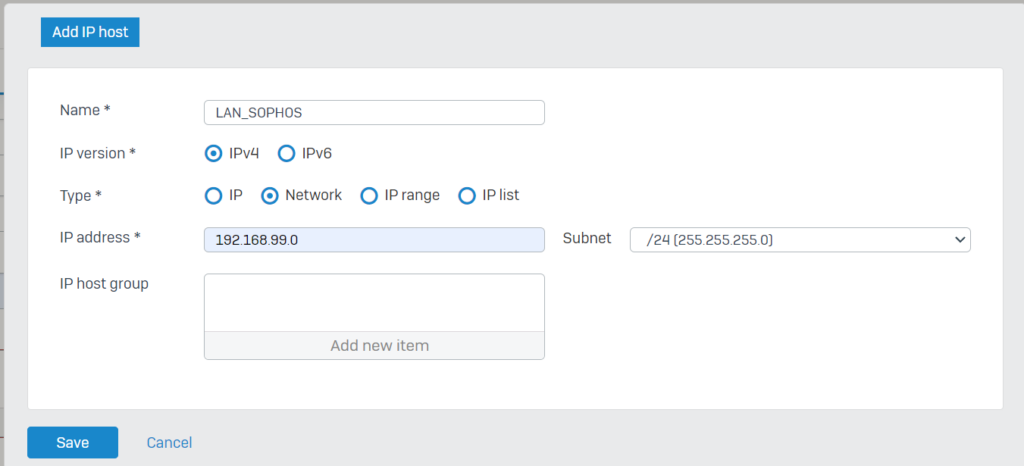

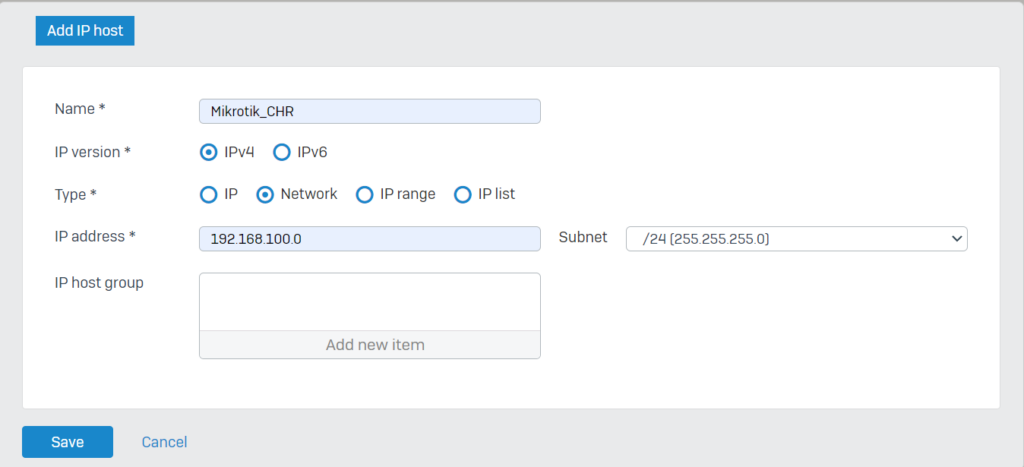

Local subnet e Remote subnet

Clicchiamo su Add new item e poi su Add e definiamo la network privata che si trova dietro il Sophos.

Clicchiamo su Save

Ripetiamo l’operazione anche per la sezione Remote subnet

Per finire clicchiamo su Save, la configurazione del tunnel IPsec Sophos-Mikrotik è giunta al termine.

Verificare il tunnel IPsec Sophos-Mikrotik

Sophos

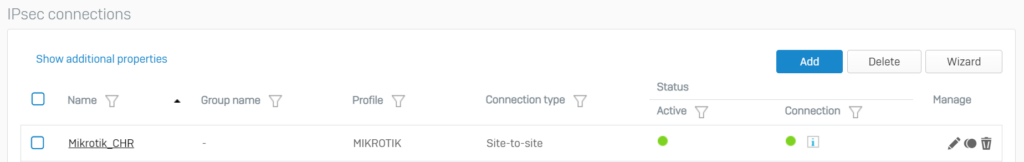

Se il tunnel è instaurato vedremo i 2 bollini Active e Connection, di colore verde

Mikrotik

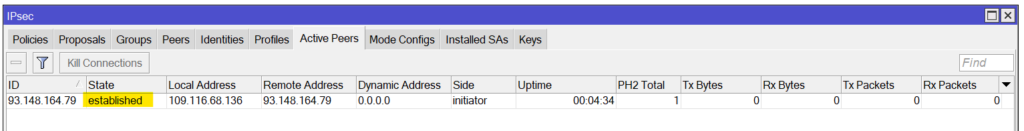

Andiamo nel menù IP -> IPsec e poi nel tab Active Peers

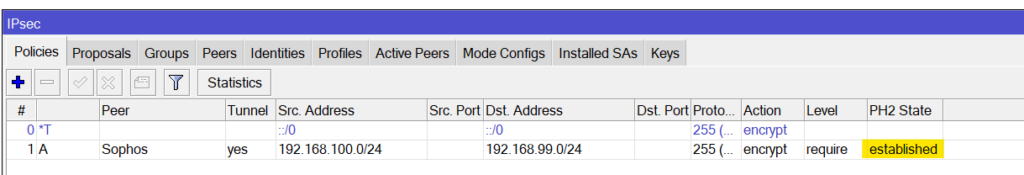

Verifichiamo le policy andando nel tab Policies

Test raggiungibilità Sophos-Mikrotik

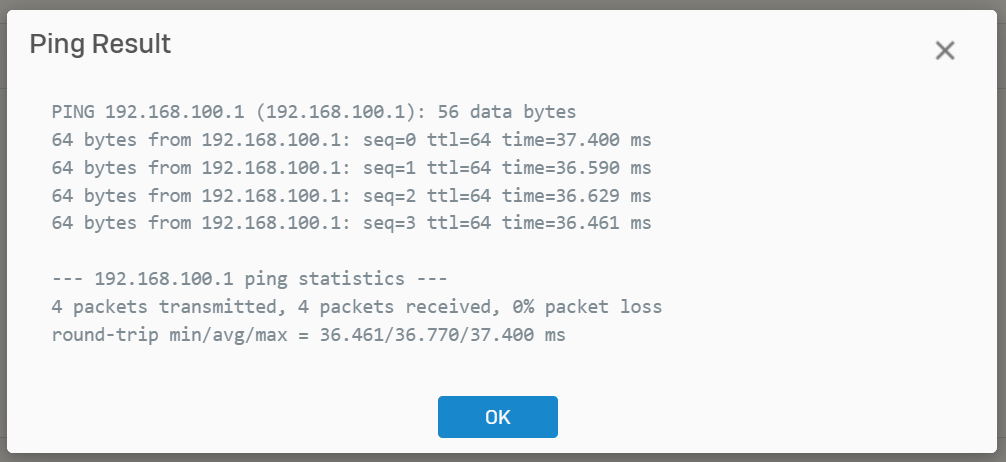

Sophos

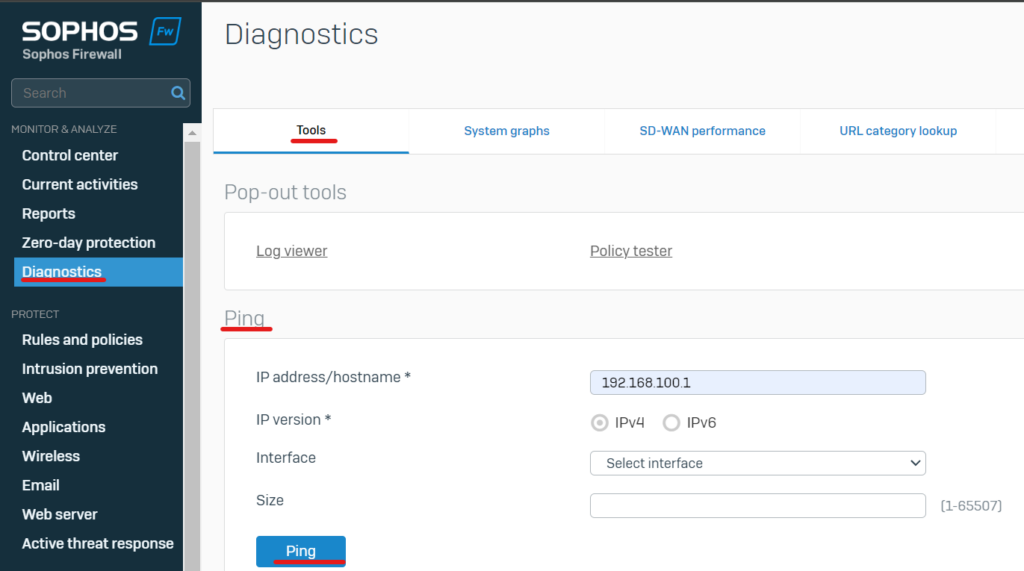

Andiamo in Diagnostics –> Tools e nella sezione Ping compiliamo come segue e clicchiamo su Ping

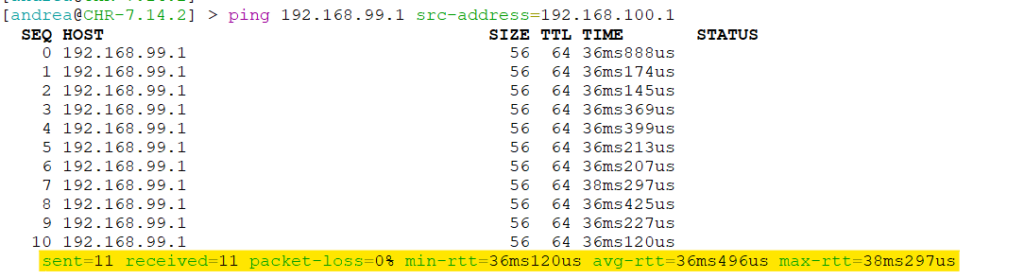

Mikrotik

Clicchiamo su New Terminal e lanciamo il comando:

ping 192.168.99.1 src-address=192.168.100.1

Se l’articolo IPsec site-to-site Sophos-Mikrotik è stato di tuo gradimento esprimi il tuo voto