Di seguito le impostazioni per configurare un tunnel IPsec IKEv2 site-to-site tra un gateway TP-Link della serie Omada ed un router Mikrotik.

Nella configurazione di esempio sotto, il Gateway OMADA ER605 è gestito tramite l’Omada Software Controller che è un applicativo che permette la gestione remota di tutti i dispositivi della serie Omada.

Esistono anche i controller hardware per chi non volesse utilizzare una soluzione Software based, e sono rispettivamente:

Requisiti:

- Gateway della serie Omada

- Omada controller

- Router Mikrotik

Hardware utilizzato:

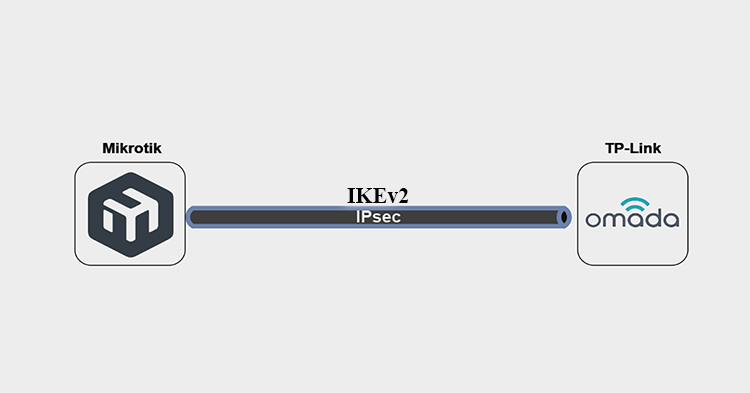

Scenario

In questo scenario abbiamo una connettività con IP Pubblico statico sulla quale c’è attestato il Gateway Omada ER605 che sarà il responder dell’IPsec.

Il Mikrotik si trova invece dietro una connettività con IP Pubblico dinamico e sarà configurato come inizializzatore dell’IPsec.

Diagramma di rete

Configurazione TP-Link Omada ER605

Loggiamoci sul controller e selezioniamo il site(se abbiamo più clienti/sites) sul quale effettuare la configurazione dal menù in alto a destra e successivamente andiamo in Impostazioni che troviamo in basso sulla sinistra.

Andare alla voce di menù VPN e cliccare sulla parte destra la voce + Crea una nuova policy VPN

Nella schermata che si aprirà procedere a configurare come da esempio sotto, adeguando gli indirizzi IP pubblici dei due site e delle rispettive LAN private secondo la vostra configurazione di rete.

Cliccare infine su Crea

La configurazione del dispositivo Omada è terminata.

Configurazione IPsec Mikrotik

Entiamo sul Mikrotik tramite Winbox e procediamo con la configurazione dell’IPsec da terminale.

Replicate i valori in grassetto con i dati della vostra infrastruttura di rete

/ip ipsec profile

add dh-group=ecp521 enc-algorithm=aes-256 lifetime=8h name=omada

/ip ipsec peer

add address=1.2.3.4 exchange-mode=ike2 name=omada profile=omada

/ip ipsec proposal

add enc-algorithms=aes-256-cbc lifetime=8h name=omada pfs-group=modp1536

/ip ipsec identity

add my-id=fqdn:mikrotik.example.com peer=omada secret=Chiave_condivisa

/ip ipsec policy

add dst-address=192.168.1.0/23 peer=omada proposal=omada src-address=192.168.158.0/24 tunnel=yesAggiungete una regola in IP –> Firewall –> NAT per accettare e non eseguire il masquerade di tutte le richieste che partono dalla rete locale 192.168.158.0/24 ed hanno come destinazione la subnet della LAN remota 192.168.1.0/23.

Ricordatevi di spostare la regola in cima a tutte le altre presenti

ip firewall nat add action=accept chain=srcnat src-address=192.168.158.0/24 dst-addres

s=192.168.1.0/23Questa la configurazione tramite Winbox

Verifica tunnel IPsec Mikrotik

Da terminale diamo i comandi:

ip ipsec/active-peers/printVerifichiamo se il tunnel è in established

Verifichiamo le policy:

ip ipsec/policy/print

Verifica tunnel IPsec Omada

Andiamo sulla voce Insights (1) poi su Stato VPN (2) e sulla destra vedremo che il tunnel è instaurato

Verifichiamo la raggiungibilità tra 2 dispositivi remoti: